WLAN ist aus der modernen Gesellschaft nicht mehr wegzudenken, denn es verbindet die Menschen auf eine Art und Weise, wie keine andere Technik zuvor. So richten immer mehr Städte öffentliche Hotspots ein, was die Bewohner dazu befähigt auch ohne eigenen Internetanschluss durch die Weiten des World Wide Webs zu surfen.

Doch unterscheidet sich der Einsatz im öffentlichen Bereich erheblich von der privaten Nutzung – handelt es sich im ersten Fall doch stets um öffentliche Netzwerke, auf die viele verschiedene Nutzer zugreifen. In den heimischen vier Wänden soll aber auch nicht unbedingt der Nachbar auf die eigenen Geräte zugreifen oder die eigene Internetverbindung nutzen können. Deshalb ist eine Absicherung des WLANs empfehlenswert.

Neben den grundlegenden Sicherheitseinstellungen, die man z.B. bei dslregional.de nachlesen kann, ist eine WLAN-Verschlüsselung unumgänglich. Doch welche Standards gibt es, wodurch unterscheiden sich diese und welche WLAN-Verschlüsselung kann als die beste und sicherste bezeichnet werden? Diese Fragen sind es, vor die der einfache User daheim allzu oft gestellt wird, ohne dass ihm die wesentlichen Fakten tatsächlich bewusst sind.

WLAN Verschlüsselung – Die Verschlüsselungsmethoden

Im Laufe der Geschichte des WLANs haben sich verschiedene Verschlüsselungsmethoden etabliert. Im Grunde ist jede WLAN-Verschlüsselung die je entwickelt wurde, auch heute noch immer im Einsatz, obwohl sie in der Tat nicht mehr genutzt werden sollte. Trotzdem möchten wir Ihnen im Folgenden die drei wesentlichen Verschlüsselungsmethoden WEP, WPA und WPA2 näher vorstellen.

Lesen Sie auch: WLAN verbessern: 3 Tipps für ein besseres und stabileres WLAN

WEP (Wired Equivalent Privacy)

Die erste Form der WLAN-Verschlüsselung war der Standard WEP. Er ist immer noch in vielen aktuellen Routern und Geräten implementiert, wobei seine Entwicklung auf das Jahr 1999 zurückgeht und die technischen Gegebenheiten dieser Ära widerspiegelt. Damals schien sich dieses Protokoll als sicher zu erweisen, doch schon bald wurden viele Nutzer eines Besseren belehrt. Seit dem Jahr 2001 gilt WEP als geknackt und die Routinen zur Verschlüsselung sind inzwischen allgemein bekannt. Somit handelt es sich bei dieser WLAN-Verschlüsselung um eine veraltete Technologie, die nicht mehr eingesetzt werden sollte.

Die Schwäche von WEP liegt vor allem in der Art des verwendeten Verschlüsslungs-Algorithmus. Dieser zeigte sehr schnell seine Lücken, denn die Anzahl der möglichen Code-Kombinationen beschränkt sich auf eine für Computer, durchaus überschaubare Zahl. Da nur 16.777.216 Möglichkeiten existieren, wiederholt sich der Schlüssel in heutigen Systemen relativ schnell. Ein Cracker kann also den WLAN-Verkehr mitsniffen und erhält mittels technischer Beschleunigungsverfahren innerhalb weniger Minuten den gesuchten WLAN-Code. Damit hat er Zugriff auf die übertragenen Daten und könnte sogar Schadsoftware auf Ihren Computer installieren.

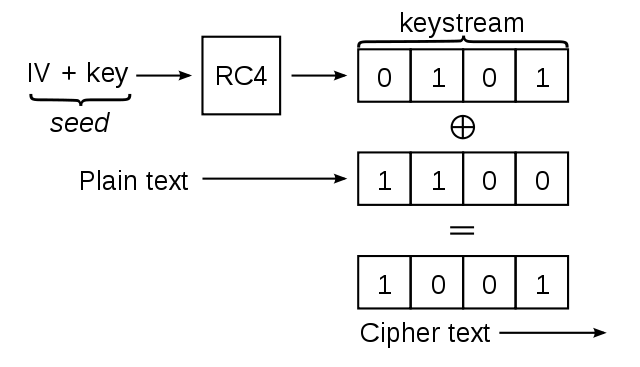

Schematische Darstellung der WEP-Verschlüsselung

von Traced by User:Stannered, original by en:User:Mhandley (en:Image:Wep-crypt.png) [GFDL, CC-BY-SA-3.0], via Wikimedia Commons

WPA (Wi-Fi Protected Access)

Als WEP im Jahre 2001 als absolut unsicher eingestuft wurde, sahen sich die Entwickler im Zugzwang. Eine neue Technik musste her, die nicht die Fehler der alten Methode wiederholte. So wurde WPA entwickelt und im Jahre 2003 mit der Zertifizierung begonnen.

Dabei unterscheidet sich die Funktionsweise von WPA nicht sonderlich von der des vormals verwendeten WEP. Es kommt auch bei diesem Standard immer noch die gleiche RC4-Stromchiffre zum Einsatz. Allerdings besitzt diese keinen festen 48-Bit Verschlüsselungs-Algorithmus mehr. Diese WLAN-Verschlüsselung verwendet für jedes neue Datenpaket einen eigenen Key, sodass quasi jeder Block separat entschlüsselt werden muss. Diese Methode nennt sich Temporal Key Integrity Protocol – kurz TKIP (siehe weiter unten). Durch dieses Prinzip werden dynamische Keys erstellt, die ein Auslesen durch reines „Mithören“ unmöglich machen.

Allerdings bieten sich auch bei WPA Optionen, wie der Key herausgefunden werden kann. So können Brutforce-Angriffe durchaus zum Erfolg führen, denn hierbei werden alle möglichen Kombinationen ausprobiert, bis ein korrektes Passwort für den Router ermittelt werden konnte. Daher hängt es allein von der Komplexität des Passwortes ab, wie lange es dauert, bis WPA von einem Cracker umgangen wurde.

WPA2 (Wi-Fi Protected Access 2)

Als die Schwachstellen von WPA bekannt wurden und somit das Sicherheitsrisiko wieder beim User lag – er musste ein komplexes Passwort wählen – wurde eine Weiterentwicklung in Angriff genommen. Aus diesem Prozess ging dann WPA2 hervor, welches im Jahre 2005 auf den Weg gebracht wurde.

WPA2 setzt ausschließlich auf AES (Advanced Encryption Standard). So kann diese WLAN-Verschlüsselung bis zu 256-Bit verwenden, um die eingegebene Passwort-Phrase zu verbergen. Zudem wird der verwendete Schlüssel asymmetrisch genutzt. Dies bedeutet, dass für die Verschlüsselung des Klartextes nicht immer der ganze Schlüssel zum Einsatz kommen muss, sondern auch nur Teile von diesem in unterschiedlichen Permutationen angewendet werden können. Ein Auslesen dieser Daten, ohne das dabei der Originalschlüssel bekannt ist, ist auch nach fast 17 Jahren immer noch nicht möglich.

Allerdings gibt es auch bei WPA2 Schwachstellen, die es zu berücksichtigen gilt. Zum einem kommt immer noch das schon im WEP verwendet TKIP-Verfahren zum Einsatz, was bei dieser WLAN-Verschlüsselung wiederum ein Einfallstor für Cracker sein könnte. Allerdings soll dieser Umstand bald der Vergangenheit angehören, denn als neuer Standard ist langfristig CCMP (Counter-Mode/CBC-MAC Protocol) geplant.

Die hauptsächliche Schwachstelle von WPA2 ist aber darin zu sehen, dass die gesamte WLAN-Verschlüsselung als eine nicht-lineare Gleichung verstanden werden kann, die sich im Grunde mit entsprechend hoch entwickelter Software auflösen lässt. Allerdings hat dieser Faktor für den alltäglichen Einsatz derzeit noch keine Bedeutung.

TKIP und CCMP – Was steckt dahinter

Bei einer WLAN Verschlüsslung ist immer wieder von den Begriffen TKIP und CCMP die Rede. Für den normalen Verbraucher handelt es – sofern nicht erweiterte technische Kenntnisse im Hintergrund stehen – dabei um kryptische Zeichenfolgen. Doch tatsächlich ist das Ganze einfacher erklärt, als es im ersten Moment erscheinen mag.

TKIP (Temporal Key Integrity Protocol)

TKIP wurde eigentlich geschaffen, um bei der Umstellung von WEP auf WPA behilflich zu sein. Durch diesen Sicherheitsstandard musste die Hardware nicht vollständig ausgetauscht werden – die Methode konnte einfach in die bestehenden Router per Software-Update implementiert werden.

Das Protokoll stellt quasi den RC4-Algorithmus für die Codierung des WLAN-Keys zur Verfügung und verfügt gleichzeitig über eine 64-bit Hashkomponente welcher die Prüfsumme bereitstellt. Dabei wird jedem Datenpaket ein eigener Key zugewiesen, der auch noch die MAC-Adresse des jeweiligen Clients enthält. Am einfachsten ausgedrückt stellt TKIP die mathematische Basis, für die Verschlüsselung der Informationen dar.

CCMP (Counter-Mode/CBC-MAC Protocol)

CCMP ist der nächste Schritt bei den Verschlüsselungsprotokollen. Dieser Algorithmus basiert nur noch auf AES und liefert einen 128-Bit langen Schlüssel, welcher jeweils über 48-Bit lange Initialisierungsvektoren verfügt. Dabei kommt eine Mischung aus verschiedenen Verschlüsselungen zum Einsatz, sodass der Key kaum noch auszulesen ist.

Welche WLAN-Verschlüsselung ist die sicherste Wahl?

Doch welche WLAN-Verschlüsselung ist nun die sicherste Wahl für den Endkunden? Natürlich kann hier nur zu WPA2 AES mit CCMP geraten werden. Diese Methode ist so gut wie undurchdringbar und es wird vermutlich genauso lang wie bei WPA dauern, bis diese WLAN Verschlüsselung die ersten Schwachstellen preisgibt.

Allerdings kann auch noch auf WPA2 mit AES und TKIP gesetzt werden. Diese WLAN-Verschlüsselung ist ebenfalls noch ungeknackt, selbst wenn sich im Laufe der Zeit einige Makel offenbart haben. Wer gegenwärtig diesen Standard verwendet, kann sich also als sicher betrachten.

Einzig WEP sollte als WLAN Verschlüsselung absolut gemieden werden. In den aktuellsten Geräten aus dem jetzigen Jahrgang ist diese Technik auch nicht mehr verfügbar, sie kann aber aufgrund von Kompatibilitäsproblemen durchaus noch nachinstalliert werden.

Halten Sie Ihre Software und Betriebssystem auf den aktuellsten Stand. Installieren Sie zeitnah neue Service Packs und Sicherheitsupdates.

Halten Sie Ihre Software und Betriebssystem auf den aktuellsten Stand. Installieren Sie zeitnah neue Service Packs und Sicherheitsupdates. Seien Sie aufmerksam beim Umgang mit E-Mails. Öffnen Sie keine unbekannten Dateiänhange und nehmen Sie sich in Acht vor

Seien Sie aufmerksam beim Umgang mit E-Mails. Öffnen Sie keine unbekannten Dateiänhange und nehmen Sie sich in Acht vor  Verwenden Sie ein

Verwenden Sie ein  Verwenden Sie eine Firewall, die den Netzwerkverkehr überwacht.

Verwenden Sie eine Firewall, die den Netzwerkverkehr überwacht.

Carport meint

Danke für die tolle Arbeit die hier geleistet wurde, hier bekommt man sehr gute Informationen, die sehr nützlich sein können.

Lieben Gruß Mia