Verschlüsselung bedeutet, dass Daten mittels elektronischer bzw. digitaler Codes oder Schlüssel inhaltlich in unlesbare Formen übersetzt werden. Für die Rücktransformation ist ein ganz bestimmter Schlüssel in Form eines Verfahrens oder eines Algorithmus erforderlich. Erst dann stehen dem legitimierten Nutzer die ursprünglichen Daten wieder vollumfänglich zur Verfügung.

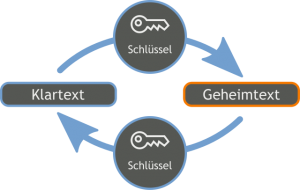

Diese Schlüssel sind mit einem Geheimcode vergleichbar, mit dessen Hilfe ein Klartext in ein unlesbares Chiffrat überführt wird. Wer diesen Schlüssel besitzt, ist in der Lage, den umgekehrten Weg zu gehen, also vom Chiffrat zum ursprünglichen Klartext. Man spricht in diesem Zusammenhang auch von Chiffrierung (Verschlüsselung) und Dechiffrierung (Entschlüsselung). Dabei kommen klassische und moderne, symmetrische und asymmetrische Verschlüsselungsverfahren zur Anwendung. Zuerst möchten wir Ihnen aber die Ziele der Verschlüsselung vorstellen.

Die Ziele der Verschlüsselung

Es geht dabei meistens um eine hohe Vertraulichkeit der Daten, um Datenintegrität oder um eine (rechtlich) verbindliche Authentifizierung der Datenquelle. Vor diesen Hintergründen soll die Chiffrierung sicherstellen, dass die Daten ausschließlich von autorisierten Empfängern gelesen werden können. Auf diese Weise ist die Vertraulichkeit der Daten gewährleistet. Die Integrität der Daten garantiert dem Empfänger, dass die Daten auf ihrem Wege keiner Manipulation beziehungsweise Veränderung ausgesetzt waren. Und die Authentizität weist nach, dass die Daten auch tatsächlich und rechtlich verbindlich von der angegebenen Quelle stammen.

Für das Internet ist die Verschlüsselung ein ganz großes Thema, denn hier geht es unter anderem um Zahlungsinformationen beim E-Banking oder personenbezogene Daten und Inhalte von E-Mails müssen unbedingt vor Manipulationen auf ihrem Weg um die Welt geschützt werden. Das Chiffrieren dieser Daten erfolgt mithilfe von Kryptographieverfahren, die ganz unterschiedliche mathematische Operationen verwenden. Die Kryptographie ist zugleich das Forschungsgebiet, welches die Verschlüsselungsverfahren immer weiter entwickelt. Das ist auch nötig, denn nicht wenige Profis beschäftigen sich (früher wie heute) sehr erfolgreich mit dem „Knacken“ von Verschlüsselungsmethoden. Aus diesem Grunde müssen die verwendeten Schlüssellängen heute immer länger werden.

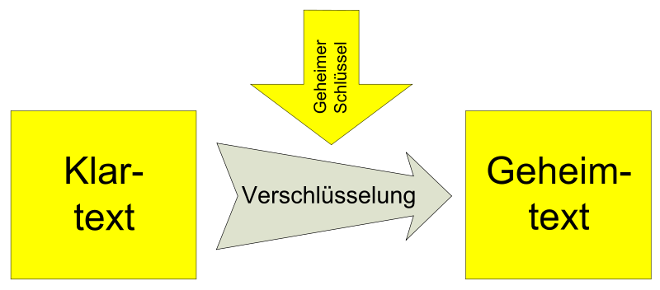

Jeder Verschlüsselungsalgorithmus kann als ein mathematischer Operator angesehen werden, der bestimmte mathematische Funktionen auf den Klartext anwendet, was zu einer ganz anders gearteten Ausgabe führt. Dieser Geheimtext lässt dann keinen Rückschluss mehr auf den ursprünglichen Klartext zu. Nur wer den Schlüssel besitzt, ist in der Lage, die inverse Operation durchführen zu lassen, um daraus den Klartext zu regenerieren. Bestimmte Anwendungsfälle erfordern aber hoch komplexe Verschlüsselungsalgorithmen, die im Ergebnis einen maximalen Sicherheitsgrad garantieren.

Lesen Sie auch: E-Mails mit der Hilfe von PGP verschlüsseln

Komponenten der Verschlüsselung

Der Schlüssel

Von ganz entscheidender Bedeutung für die Sicherheit der Daten ist der Schlüssel selbst. Neben seinem Komplexitätsgrad ist selbstverständlich auch seine sichere Verwahrung eine wichtige Voraussetzung für eine nachhaltige Datensicherheit. Bei den älteren Codierungen repräsentiert jeweils das Codebuch den Schlüssel.

Bei der E-Mail-Verschlüsselung, das ist nur ein Beispiel von vielen, wird heute stets automatisch und für den User unbemerkt ein Schlüssel generiert, dafür muss der Nutzer nicht einmal selbst ein Passwort festlegen. Das ist auch gut so, wählen doch die Nutzer viel zu oft sehr einfache Passworte, die schnell geknackt werden können oder die Nutzer vergessen beziehungsweise verlegen ihre Passworte, was stets ein aufwendiges, sicheres Verfahren zur Identitätsfeststellung erforderlich macht.

Lesen Sie auch: Sichere Passwörter erstellen und die Passwortsicherheit überprüfen

Vorgang der Verschlüsselung

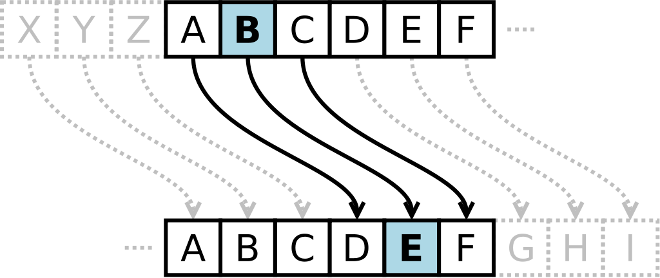

Der Vorgang der Verschlüsselung lässt sich an einem einfachen Beispiel, in diesem Fall der Caesar-Verschlüsselung, für jeden plausibel machen. Als geheimen Schlüssel benutzen wir hierzu jenen mit der Bezeichnung „C“, das ist der dritte Buchstabe im lateinischen Alphabet. Die einfache Verschlüsselungsanweisung beziehungsweise Funktion lautet: Ersetze jeden Klartextbuchstaben durch seinen Partner, der im Alphabet um drei Buchstaben nach hinten verschoben ist, und wechsel dabei Großbuchstaben gegen Kleinbuchstaben aus und umgekehrt. Damit wird das b zum E, das C zum f oder das z zum C, indem das Alphabet als geschlossener Kreis gesehen wird. Für Kinder ist dies übrigens ein erbauliches Spiel, das die Konzentrationsfähigkeit schult.

Unser Beispieltext sieht hier so aus:

BevorderTextverschluesseltwirdisterklarlesbar

eHYRUGHUwHAWYHUVFKOXHVVHOWZLUGLVWHUNODUOHVEDU

Heraus kommt dabei, wie man leicht sieht, ein totales Kaudawelsch, das niemand verstehen kann, es sei denn, man kennt die dahinter stehende Vorschrift oder man nimmt sich sehr viel Zeit und probiert einfach verschiedene Funktionen durch, bis man das Rätsel gelöst hat. Diese Methode nutzten in der Tat schon die alten Römer, mussten aber zur Kenntnis nehmen, dass ihre Geheimnachrichten, auch ohne Verräter in den eigenen Reihen, sogleich immer wieder offengelegt werden konnten.

Die Entschlüsselung

Hierbei geht es um die Inversion der Verschlüsselung. Jeder einzelne Rechenschritt, der zur Verschlüsselung, sozusagen in der „Vorwärtsrechnung“, durchgeführt worden war, muss nun in umgekehrter Richtung beziehungsweise als Kehrwert, beginnend mit der letzten Operation und endend mit der ersten Operation, rückabgewickelt werden. Wenn der ursprüngliche Schlüssel verloren geht oder nicht mehr bekannt ist, dann ist eine Entschlüsselung nicht mehr möglich. Falls der Schlüssel in feindliche Hände gerät, besteht die große Gefahr, dass der Geheimtext eben von Dritten gelesen werden kann.

Das Entziffern

Das Entziffern ist von der Bedeutung her etwas ganz anderes als das Entschlüsseln. Es geht hierbei vielmehr um eine Art intelligente Kunstfertigkeit, eine in einem geheimen Text tief verborgene Nachricht aufzuspüren, ohne dabei im Besitz irgendeines Schlüssels zu sein. Diese ganz besondere Form des Rätselratens ist der Job eines Kryptoanalytikers, der oft auch als Codebreaker oder Codeknacker bezeichnet wird.

Ein gutes Verschlüsselungsverfahren zeichnet sich dadurch aus, dass sich der Codebreaker zwar den Kopf zerbricht, aber die Entzifferung einfach nicht hinkriegt. In diesem Fall war das Verfahren kryptografisch stark beziehungsweise (zumindst für den Moment) unbrechbar. In Einzelfällen kann aber auch der Codeknacker so unbedarft sein, dass ein mäßiges Verschlüsselungsverfahren seiner Analyse Stand hält.

Im Gegensatz dazu kann eine schwache Verschlüsselung mit relativ wenig Aufwand und ohne Kenntnis des Schlüssels gebrochen werden, wenn man dazu die bekannten kryptoanalytischen Methoden anwendet. Nun unterliegen solche Bewertungen aber einer enormen Dynamik, soll heißen, dass ja die Kryptologie ständig Fortschritte macht mit der Folge, dass bislang starke Verschlüsselungen im Laufe der Zeit zu schwachen Verschlüsselungen degradieren. Ein gutes Beispiel für diese Argumentation war und ist die „Vigenère-Verschlüsselung“ (nach dem Franzosen Blaise de Vigenère, 1523–1596), die über Jahrhunderte „Le Chiffre indéchiffrable“ war, zu deutsch „die unentzifferbare Verschlüsselung“, bis sie diesen stolzen Titel schließlich abgeben musste.

Symmetrische und asymmetrische Verschlüsselungsverfahren

Über die Notwendigkeit des Vorhandenseins eines Algorithmus zum Ver- und Entschlüsseln wurde oben bereits berichtet, was aber noch eine wesentliche Komponente ist, das ist ein Verfahren zum Schlüsselaustausch in Verbindung mit der Prüfung von Integrität und Authentizität. Letzteres ist ebenfalls im Zuge des Verschlüsselungsverfahrens festzulegen. Dazu gibt es heute symmetrische, asymmetrische sowie auch hybride Verschlüsselungsverfahren. Wie das Wort schon andeutet, kombiniert das hybride Verfahren ein symmetrisches mit einem asymmetrischen Verschlüsselungsverfahren. Im Bereich der modernen digitalen Kommunikation spielen die erst wenige Jahrzehnte bekannten asymmetrischen Verfahren die Hauptrolle.

Symmetrische Verschlüsselungsverfahren

Bei der symmetrischen Verschlüsselung wird der gleiche Schlüssel für die Ver- und Entschlüsselung benutzt.

Eine andere Bezeichnung dafür heißt „Secret-Key-Verfahren“. Eine symmetrische Verschlüsselung wird häufig zum Verschlüsseln ganzer Laufwerke, Verzeichnisse oder einzelner Dateien verwendet. Für die Datenübertragung sind die Verfahren nicht so gut geeignet, da der sichere Schlüsselaustausch und deren Lagerung nicht so einfach gewährleistet sind. Für das Chiffrieren und Dechiffrieren der Daten wird in diesem Fall nur ein einziger Schlüssel verwendet, das heißt, die Quelle und der Zielrechner für die Daten müssen denselben Schlüssel besitzen.

Besonders kritisch sind hierbei die Verteilung, der Austausch und die Aufbewahrung der Schlüssel. Die modernen symmetrischen Verfahren basieren auf der sogenannten Strom- oder Blockverschlüsselung. Bei der Stromverschlüsselung werden alle Daten einzeln und nacheinander verschlüsselt, bei der Blockverschlüsselung werden die Daten zunächst in Blöcke bestimmter Länge eingeteilt. Anschließend erfolgt die Verschlüsselung gemäß einer vordefinierten Abfolge beziehungsweise Verschachtelung. Solche Blockchiffren sind zum Beispiel:

- AES (Advanced Encryption Standard)

- MARS

- Twofish

- Serpent

Asymmetrische Verschlüsselungsverfahren

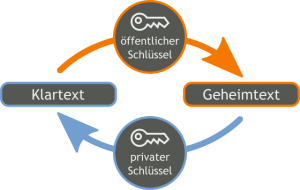

Auch dafür gibt es eine andere Bezeichnung: das „Public-Key-Verfahren“. Dieses asymmetrische Verfahren sieht grundsätzlich zwei Schlüssel, also zwei unterschiedliche digitale Codes vor, dabei sind der öffentliche Code zum Verschlüsseln und der geheime Code zum Entschlüsseln vorgesehen. Daher stößt man in diesem Zusammenhang immer wieder auf die Bezeichnungen „Public-Key“ und „Private-Key“. So gehört dem Empfänger einer Nachricht stets ein Schlüsselpaar, wobei er den öffentlichen Schlüssel vom Versender der Nachricht mitgeliefert bekommt. Ein sehr bekanntes asymmetrisches Verfahren wird als Pretty Good Privacy (PGP) bezeichnet.

Die mathematischen Algorithmen zum Ver- und Entschlüsseln sind bei diesem Verfahren aufwendig und erfordern daher eine hohe Rechenkapazität mit der Folge, dass die Prozesse zuweilen recht langsam wirken können. Aus diesem Grunde werden häufig hybride Varianten, das sind Kombinationen aus asymmetrischen und symmetrischen Verfahren, bevorzugt.

Übertragung verschlüsselter Nachrichten

Damit eine verschlüsselte Nachricht beim Empfänger ankommen kann, muss diese meist über mehrere Stationen übertragen werden. Im digitalen Zeitalter handelt es sich bei diesen Stationen meist um Computersysteme, die über das Internet miteinander verbunden sind. Bei der Übertragung unterscheidet man zwei verschiedene Vorgehensweisen:

- Leitungsverschlüsselung

Bei dieser Übertragungstechnik verschlüsselt der Sender die zu übertragende Nachricht für seinen benachbarten Rechner. Dieser entschlüsselt sie, schaut ob die Nachricht für ihn selbst bestimmt ist, verschlüsselt die Nachricht wieder und schickt sie an seinen Nachbarn, wenn er feststellt, dass diese für einen anderen Empfänger gedacht ist. Dieser Vorgang wiederholt sich bis zum Empfänger der Nachricht. - Ende-zu-Ende-Verschlüsselung

Bei der Ende-zu-Ende-Verschlüsselung verschlüsselt der Absender ebenfalls die Nachricht. Hier wird diese jedoch in unveränderter Form bis zum Empfänger übertragen. Dazwischen gelagerte Stationen haben also keinen Zugriff auf den Klartext der Nachricht.

Diese beiden Übertragungstechniken sorgen für die Integrität der Daten bei einer Verschlüsselung und sorgen dafür, dass kein Hacker oder Cracker die Nachricht gelesen hat..

Sicherheit der Verschlüsselung

Die Geschichte der Kryptographie hat immer wieder gezeigt, dass die meisten neuen Algorithmen stets nach mehr oder weniger kurzer Zeit geknackt werden konnten. Jene Algorithmen, die sogar mehrere Jahre lang allen Angriffen standhalten konnten, sind wahrlich an einer Hand abzuzählen. Es ist in der Tat sehr schwer, verlässliche Voraussagen über die zu erwartende Qualität eines modernen Verfahrens machen zu können.

Die Verschlüsselung wird immer, wie oben erwähnt, ein breiter Spagat zwischen Nutzerkomfort und Sicherheit bleiben. Absolute Sicherheit wird es in der Sache niemals geben, aber man kann natürlich den Aufwand und die Zahl der erforderlichen Rechenoperationen erhöhen, was sich durch den ständigen Fortschritt der Hardware sogar anbietet. Wir müssen uns dennoch immer im Klaren sein, dass wir uns mit einer guten Verschlüsselung lediglich Zeit erkaufen, jenen Zeitraum nämlich, den es dauert, bis wieder ein intelligenter Unbefugter einen Weg gefunden hat, den Klartext sichtbar zu machen.

Im Übrigen können wir an dieser Stelle Entwarnung geben hinsichtlich der immer wieder geäußerten Vermutung, dass Geheimdienste wie die NSA in der Lage wäre, sofort jede Verschlüsselung zu knacken. Das ist mitnichten der Fall.

Wenn es aber in Zukunft zu dem (gefürchteten) Durchbruch der sogenannten Quantencomputer, denen praktisch keine Leistungsgrenzen mehr gesetzt sind, kommt, dann brauchen wir uns um Verschlüsselungen wohl gar nicht mehr bemühen. So gesehen ist es vielleicht richtig, dass quelloffener Code im Prinzip sogar sicherer ist als proprietärer Code. Quellcode, den jeder Nutzer einsehen kann beziehungsweise darf, kann auch von jedem (Experten) geprüft werden. Unternehmungen wie Wikipedia haben es uns gut vor Augen geführt, welche Wucht an Wissen und Effizienz losgetreten wird, wenn die gesamte Community dazu aufgefordert wird, mitzumachen.

Halten Sie Ihre Software und Betriebssystem auf den aktuellsten Stand. Installieren Sie zeitnah neue Service Packs und Sicherheitsupdates.

Halten Sie Ihre Software und Betriebssystem auf den aktuellsten Stand. Installieren Sie zeitnah neue Service Packs und Sicherheitsupdates. Seien Sie aufmerksam beim Umgang mit E-Mails. Öffnen Sie keine unbekannten Dateiänhange und nehmen Sie sich in Acht vor

Seien Sie aufmerksam beim Umgang mit E-Mails. Öffnen Sie keine unbekannten Dateiänhange und nehmen Sie sich in Acht vor  Verwenden Sie ein

Verwenden Sie ein  Verwenden Sie eine Firewall, die den Netzwerkverkehr überwacht.

Verwenden Sie eine Firewall, die den Netzwerkverkehr überwacht.

[…] […]