In der heutigen Zeit gibt es immer mehr Hacker mit unterschiedlichen Angriffsmethoden, die den Rechnern anderer Menschen schaden wollen. Bei dem sogenannten Man-in-the-Middle-Angriff versucht sich der Angreifer in eine Kommunikation einzuklinken, die zwischen zwei Stationen (PC, Laptop, Smartphone, etc) stattfindet. Hierbei täuscht er vor, dass seine schädlichen Pakete von einem vertrauenswürdigen Rechner kommen. Mithilfe einer falschen Identität bringt er das Ziel dazu, alle vorhandenen Datenpakete zu ihm zu senden. Anschließend wertet er diese aus und kann sie manipulieren.

Wenn Sie mehr über den Man-in-the-Middle-Angriff wissen möchten, sind Sie hier genau richtig. In diesem Artikel erfahren Sie nämlich, was der Man-in-the-Middle-Angriff genau ist, wie dieser funktioniert und wie man sich vor einer solchen Angriffsmöglichkeit schützen kann.

Was ist ein Man-in-the-Middle-Angriff?

Das Ziel eines Man-in-the-Middle-Angriffs ist es, sich die Daten anderer Anwender zu beschaffen. Hierbei können kleine, diskrete Attacken auf Privatpersonen und auch groß angelegte Aktionen auf bekannte Internetseiten oder Finanzdatenbanken stattfinden. Die Angreifer wechseln die Methoden ständig, dennoch bleibt das Ziel das gleiche. In der Regel wird zunächst ein spezielles Schadprogramm auf dem Rechner der Anwender installiert. Denn dadurch wird die kürzeste Verbindung zu den Daten aufgebaut.

Ist dies aus einem bestimmten Grund nicht möglich, wird nicht selten ein sogenannter Man-in-the-Middle-Angriff gestartet. Wie bereits erwähnt platziert der Hacker eine schädliche Software zwischen das Opfer und der jeweiligen Ressource, wie zum Beispiel einem E-Mail-Konto. Der Man-in-the-middle-Angriff kann sehr effektiv sein und lässt sich nur schwer entdecken, vor allem wenn der Anwender diese Angriffsart nicht kennt.

Wie funktioniert der Angriff?

Das Konzept eines Man-in-the-middle-Angriffs ist recht einfach und nicht lediglich auf Online-Bereiche begrenzt. In der simpelsten Form schaltet sich der Angreifer zwischen zwei Parteien, um sie abzuhören. Hierfür muss er sich nur eine falsche Identität verschaffen. Im realen Leben kann er beispielsweise gefälschte Rechnungen verschicken. In der Online-Welt gestaltet sich solch ein Man-in-the-middle-Angriff zumeist deutlich komplexer, dennoch sind die Grundlagen die gleichen. Um Erfolg zu haben, muss der Angreifer in beiden Fällen natürlich unentdeckt bleiben.

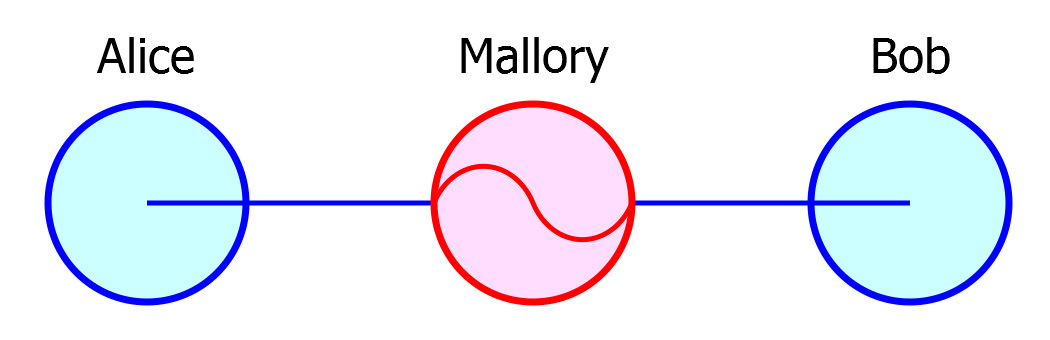

Bei diesem Man-in-the-Middle-Angriff hat sich Mallory in die Kommunikation zwischen Alice und Bob geklinkt.

By Miraceti (Own work) [CC BY-SA 3.0 or GFDL], via Wikimedia Commons

Welche Varianten des Man-in-the-Middle-Angriffe gibt es?

Ein Man-in-the-middle-Angriff kann auf unterschiedliche Weisen erfolgen. Wenn sich der Hacker in demselben Netzwerk befindet wie das Opfer, hat er zumeist auch Zugriff auf dessen Daten. Zumeist wird versucht, sich über einen W-LAN-Router in die Kommunikation einzuklinken, indem ein Fake-Router eingerichtet wird. Wenn der Nutzer diesen anwählt, ist er bereits in die Falle getappt. Denn der Angreifer kann von diesem Zeitpunkt an den Router kontrollieren und alle Kommunikationen abfangen.

Der Angreifer kann seinen Laptop so konfigurieren, dass er ähnlich wie ein sogenannter WLAN-Hotspot an einem öffentlichen Platz, wie zum Beispiel einem Flughafen oder einem Café, heißt. Wenn das Opfer sich nun mit diesem verbindet und auf eigentlich sichere Seiten geht, kann der Angreifer die Login-Daten einsehen. Diese Variante ist deutlich komplizierter aber dafür zumeist auch effektiver, wenn der Hacker es schafft, den Zugang zu dem angegriffenen Router einige Stunden oder sogar Tage aufrechtzuerhalten. Durch diesen Man-in-the-middle-Angriff kann er heimlich Online-Sitzungen abhören. Das Opfer bekommt davon in der Regel nichts mit und glaubt, es sei gut gesichert, wie beispielsweise bei der Kommunikation mit einem Mailserver eines Unternehmens. Dadurch kann der Angreifer unbemerkt vertrauliche Daten des Opfers stehlen.

Bei der sogenannten Man-in-the-Browser-Attacke wird versucht, schädliche Programme auf dem Rechner des Opfers zu installieren, die in Verbindung mit dem Browser stehen. Sie nehmen im Hintergrund alle Daten auf, die zwischen diesem und den jeweiligen Ziel-Webseiten gesendet werden. Dieser Man-in-the-middle-Angriff wurde in letzter Zeit immer beliebter. Denn mit ihm lassen sich auch größere Gruppen von Opfern zur gleichen Zeit angreifen. Hierfür muss sich der Hacker noch nicht einmal in deren Nähe befinden.

Wie kann man sich gegen einen Man-in-the-middle-Angriff verteidigen?

Es gibt unterschiedliche Möglichkeiten, um sich gegen einen Man-in-the-middle-Angriff zu verteidigen. Allerdings finden diese fast alle auf einem Router oder Server statt, sodass der Anwender die Sicherheit seiner Transaktionen nicht kontrollieren kann. Beispielsweise wird eine starke WLAN-Verschlüsselung verwendet, um sich gegen einen Man-in-the-middle-Angriff zu schützen.

Auch Server können mittels Verschlüsselung gesichert werden. Der Server kann sich dann mithilfe eines digitalen Zertifikates authentifizieren. Mit dem Client wird ein verschlüsselter Kanal aufgebaut, über den vertrauliche Daten sicher gesendet werden können. Allerdings muss der Server hierfür zuvor eine Verschlüsselung ermöglichen.

Wie kann sich der Anwender selber gegen einen Man-in-the-middle-Angriff schützen?

Es gibt aber auch einige Möglichkeiten, wie sich der Anwender selber gegen einen Man-in-the-middle-Angriff schützen kann. So sollte niemals eine Verbindung zu offenen WLAN-Routern aufgebaut werden. Zudem können diverse Browser-Plugins, wie zum Beispiel HTTPS Everywhere oder ForceTLS, für Schutz sorgen.

Schutz vor Manipulation

Eine weitere Möglichkeit, sich gegen einen Man-in-the-middle-Angriff zu schützen, ist es, die Daten vor einer möglichen Manipulation zu schützen. Mithilfe der sogenannten Integrity Protection wird jede Nachricht mit einem Identitätsstempel, dem sogenannten Message Authentication Code (MAC), versehen. Nur wenn dieser identisch mit dem des Angreifers ist, wird die jeweilige Nachricht von dem Empfängersystem akzeptiert und erst dann weiterverarbeitet.

Gegen einen Man-in-the-middle-Angriff mittels ARP-Spoofing, kann es helfen, die eigene physische Adresse zu überwachen.

Fazit

Ein Man-in-the-Middle-Angriff ist eine beliebte Angriffsmethode von Hackern, um sich in eine Kommikation zwischen mindestens zwei Stationen einzuklinken. Ist die Angriffsmethode erfolgreich, kann der Angreifer alle Daten, die zwischen den Stationen ausgetauscht werden, mitlesen. Unter diesen Daten können sich dann auch z.B. sensible Online-Banking-Daten oder andere Zugangsdaten befinden.

Da der Man-in-the-Middle-Angriff besonders bei öffentlichen WLANs beliebt ist, sollte man sich nur im Notfall in ein solches einwählen. Dies dient dem Schutz der eigenen Daten. Will man ganz auf Nummer sicher gehen, lohnt sich die Installatioin entsprechender Programme, um seine Daten zu verschlüsseln.

Halten Sie Ihre Software und Betriebssystem auf den aktuellsten Stand. Installieren Sie zeitnah neue Service Packs und Sicherheitsupdates.

Halten Sie Ihre Software und Betriebssystem auf den aktuellsten Stand. Installieren Sie zeitnah neue Service Packs und Sicherheitsupdates. Seien Sie aufmerksam beim Umgang mit E-Mails. Öffnen Sie keine unbekannten Dateiänhange und nehmen Sie sich in Acht vor

Seien Sie aufmerksam beim Umgang mit E-Mails. Öffnen Sie keine unbekannten Dateiänhange und nehmen Sie sich in Acht vor  Verwenden Sie ein

Verwenden Sie ein  Verwenden Sie eine Firewall, die den Netzwerkverkehr überwacht.

Verwenden Sie eine Firewall, die den Netzwerkverkehr überwacht.

[…] kann das Risiko einer Man-In-The-Middle (MITM) Attacke Im Zusammenspiel mit einer Transportverschlüsselung zwischen Client und Server, kann das Risiko […]