Ein IPS – Intrusion Prevention System – erkennt Angriffe auf Computersysteme und Netzwerke. Wenn solche Angriffe erfolgen, löst das Intrusion Prevention System automatische Abwehrmaßnahmen aus. Im übergreifenden Sinne gehört das Intrusion Prevention System zu den Intrusion Detection Systemen (IDS), beziehungsweise verfügt auch über deren Funktionen.

IPS sind Systeme, welche wie alle Schutzsysteme Events (Ereignisse) generieren, aber darüber hinaus über Funktionen verfügen, die entdeckte Angriffe abwehren können und daher herkömmliche Firewall-Systeme sowohl ergänzen als auch in diesen implementiert sein können.

Lernen Sie in diesem Artikel die Unterschiede zwischen einem Intrusion Prevention System und einem Intrusion Detection System kennen. Außerdem erklären wir Ihnen die möglichen Abwehrmaßnahmen eines Intrusion Prevention Systems und ob sich die Integration eines IPS’s eher als Standalone-Variante oder als Firewall-System eignet.

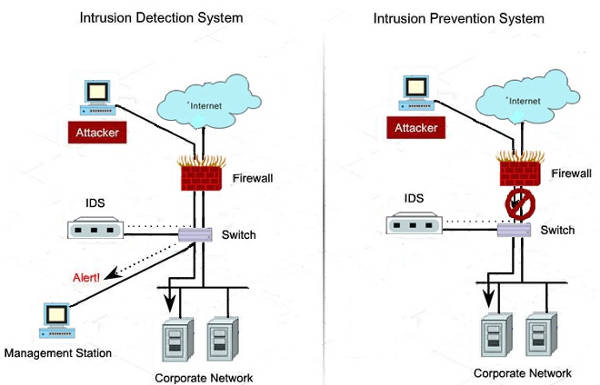

Unterschiede zwischen dem Intrusion Prevention System und einem Intrusion Detection System

Ein IPS und ein IDS nutzen ähnliche Technologien, um Sicherheitsprobleme zu erkennen und zu beheben. Es sind beides zusätzliche Systeme für den Schutz von Rechnern und Netzwerken, doch es gibt klare Unterschiede aufgrund einiger Funktionalitäten.

- Das Intrusion Detection System ist ein passives Tool. Es spürt Sicherheitsprobleme und Angriffe auf, darüber informiert es den Anwender oder Administrator.

- Ein Intrusion Prevention System reagiert aktiv. Es erkennt genauso wie das IDS Bedrohungen, ergreift aber zusätzlich selbstständige Schutzmaßnahmen für das Netzwerk oder Computersystem. Zu diesem Zweck ist das IPS inline installiert, und zwar direkt im Übertragungsweg des Anwenders. Im Alarmfall kann es einzelne Datenpakete blockieren. Alternativ unterbricht es die Verbindungen und setzt sie anschließend zurück. Die Integration in eine Firewall ist üblich, aber nicht unbedingt zwingend. Wenn das IPS mit der Firewall kooperiert, beeinflusst es aktiv deren Regeln.

By Чинбаатар (Own work) [CC BY-SA 4.0], via Wikimedia Commons

Mögliche Abwehrmaßnahmen durch das Intrusion Prevention System

Das IPS wird überwiegend hinter der Firewall installiert. Wenn es Anomalien oder Angriffsmuster erkennt, ergreift es unterschiedliche Maßnahmen. Den möglichen Angriff wehrt es auf mehrere Arten ab:

- Es verwirft verdächtige Pakete.

- Es blockiert den Verkehr von bestimmten Quellen und zu bestimmten Zielen.

- Es unterbricht Verbindungen und/oder setzt sie zurück.

- Wie das IDS informiert es den Netzwerkadministrator über Auffälligkeiten.

Aufgrund der Inline-Installation des Intrusion Prevention Systems muss es den Datenverkehr in Echtzeit analysieren. Dabei darf es den Datenstrom nicht verlangsamen, außerdem muss die Datenanalyse lückenlos erfolgen. Eine Schwäche wäre, wenn das IPS diese wegen zu hoher Übertragungsgeschwindigkeiten aussetzt. Das Ausfiltern von Ereignissen, die auf einen Angriff, einen Missbrauchsversuch oder eine Sicherheitsverletzung hindeuten, muss absolut zeitnah erfolgen. Ebenso schnell meldet ein gutes Intrusion Prevention System solche Ereignisse dem Administrator.

Die Verfahren der Mustererkennung sind sehr bewährt, wenn die Angriffsmuster prinzipiell bekannt sind. Solche Muster sind in Datenbanken hinterlegt. Vom Umfang einer solchen Datenbank hängen die Effizienz und Wirksamkeit des IPS entscheidend ab. Um bislang unbekannte Angriffe zu erkennen und abzuwehren, verwenden fortschrittliche IPS auch heuristische Methoden, also die Verarbeitung von unvollständigen Informationen. Im Rahmen der Heuristik zieht das Intrusion Prevention System statistische Daten und allgemeine Erkenntnisse über Anomalien in Mustern heran, wobei auch künstliche Intelligenz und Selbstlernprozesse zum Einsatz kommen.

Das Intrusion Prevention System sollte sehr schnell arbeiten, übliche Latenzzeiten für die Datenuntersuchung liegen unter 100 Mikrosekunden. Eine wichtige Funktion von IPS-Systemen auf OSI-Layer-2-Basis ist die Funktionsfähigkeit auch bei Stromausfall (Zero-Power High Availability), das IPS leitet dennoch die IP-Rahmen weiter. Ein netzwerkbasiertes Intrusion Prevention System kann selbstständig bei jedem Alarm den Datenstrom unterbrechen, es kann ihn auch verändern. Hierfür verfügt es über Module zur Beeinflussung der Regeln einer Firewall.

Arten von IPS

Es gibt die folgenden Arten von Intrusion Prevention Systemen:

- HIPS (Host-based IPS): Die Ausführung erfolgt auf dem zu schützenden Computer.

- NIPS (Network-based IPS): Das System überwacht den Netzwerkverkehr.

- CBIPS (Content-based IPS): Dieses Intrusion Prevention System untersucht ankommende Inhalte auf gefährliche Komponenten.

- PAIPS (Protocol-Analysis IPS): Hiermit werden Übertragungen auf Protokollebene analysiert, um eventuelle Angriffsmuster zu entdecken.

- RBIPS (Rate-based IPS): Mit diesem IPS erfolgt eine Überwachung des Datenverkehrs hinsichtlich seiner Art und Menge. Auch das liefert Aufschlüsse zu möglichen Angriffsmustern von Hackern oder Crackern.

IPS als Standalone- oder Firewall-System

Es gibt beide Arten von IPS als Standalone-Lösung und Firewall-System. In Letzterem ist die IPS-Funktion integriert. Standalone-Lösungen eignen sich aufgrund ihrer Kapazitäten für große Netzwerke mit hohem Datenaufkommen, Firewall-Systeme für Freelancer, kleinere Gewerbetreibende und auch KMU mit normalem Datenverkehr. Der Vorteil besteht nicht nur in den geringeren Kosten für das System an sich (die Kosten gehören zur Firewall), sondern auch im einfacheren Management des IPS. Das Intrusion Prevention System soll ja ohnehin die Firewallregeln beeinflussen. Bei einer Standalone-Lösung müssen hierfür die Kommunikationswege zwischen der Firewall und dem IPS konfiguriert werden. Dieser Aufwand entfällt bei einem in die Firewall integrierten Intrusion Prevention System.

Halten Sie Ihre Software und Betriebssystem auf den aktuellsten Stand. Installieren Sie zeitnah neue Service Packs und Sicherheitsupdates.

Halten Sie Ihre Software und Betriebssystem auf den aktuellsten Stand. Installieren Sie zeitnah neue Service Packs und Sicherheitsupdates. Seien Sie aufmerksam beim Umgang mit E-Mails. Öffnen Sie keine unbekannten Dateiänhange und nehmen Sie sich in Acht vor

Seien Sie aufmerksam beim Umgang mit E-Mails. Öffnen Sie keine unbekannten Dateiänhange und nehmen Sie sich in Acht vor  Verwenden Sie ein

Verwenden Sie ein  Verwenden Sie eine Firewall, die den Netzwerkverkehr überwacht.

Verwenden Sie eine Firewall, die den Netzwerkverkehr überwacht.

Hinterlasse einen Kommentar