„Mit Speck fängt man Mäuse“ besagt eine Redewendung, in der Mäuse in eine Falle gelockt werden. Die Redewendung lässt sich auch auf Honeypots anwenden. Nur wird mit einem Honeypot (Honigtopf) keine Maus in die Falle gelockt, sondern Hacker, Cracker und Skriptkiddies, die einen Angriff auf das Computernetzwerk durchführen.

Ein Honeypot stellt somit eine Sicherheitslösung für Computernetzwerke dar und ist für verschiedene Systeme erhältlich. Nachfolgend wird die Sicherheitslösung näher beschrieben und es werden einzelne Honeypot-Varianten vorgestellt.

Was ist ein Honeypot?

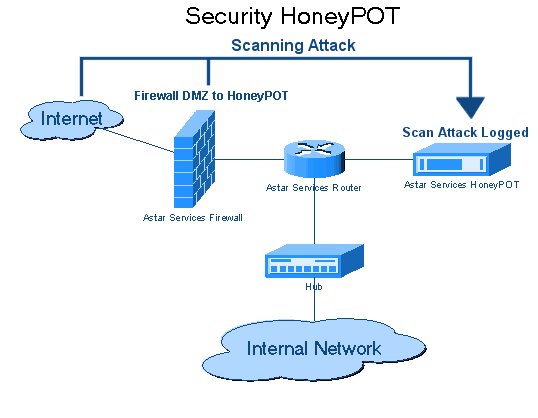

Ein Honeypot soll die Sicherheit eines Netzwerks erhöhen, indem er bestimmte Dienste eines Servers, ein ganzes Computernetzwerk oder das Verhalten eines Nutzers simuliert. Dabei ist der Honeypot wesentlich schlechter gesichert als das reale Netzwerk und von diesem abgetrennt. Er dient somit als Ablenkung, um Aktionen eines Hackers, eines Crackers oder eines Skriptkiddies zu erkennen und zu speichern.

Das Hauptziel eines Honeypots ist es somit, Informationen über das Angriffsverhalten und -muster zu sammeln. Sollte ein Cyberkrimineller den Honeypot angreifen, protokolliert dieser alle Aktionen und informiert gegebenenfalls die Administratoren. Im besten Fall bleibt dadurch das reale Computernetzwerk von dem Angriff verschont und es können wichtige Informationen über existierende Schwachstellen im Netzwerk gewonnen werden.

Wie funktioniert ein Honeypot?

Honeypots gibt es in verschiedenen Ausführungen. In der Regel wird ein „falsches“ Netzwerk erstellt, das einem echten Netzwerk exakt nachgeahmt ist. Das bedeutet, es wird dem Angreifer suggeriert, es gibt in dem Honeypot Daten, Rechner und für den Hacker verlockende Angriffsmöglichkeiten. Der Honeypot ist ein präpariertes Netzwerk, dass durch falsche Rechner und gefakte Daten gekennzeichnet ist. Der Angreifer wird in den Honeypot gelockt und sieht nur das, was der Nutzer ihn sehen lassen möchte. Ein Honeypot wird meist auf einem einzelnen Server eingerichtet. Selbstverständlich kann ein Fakenetzwerk auch virtuell auf einem System erstellt werden. Auf virtualisierte Netzwerke wird in einem nachfolgenden Abschnitt eingegangen.

Das Fakenetzwerk wird durch spezielle Sicherungen vom realen Netzwerk abgegrenzt. Der Angreifer soll nur das präparierte Netzwerk wahrnehmen und das reale Netzwerk nicht sehen. Der Vorteil des Honeypots ist, dass es keinen Datenaustausch mit der Umgebung (anderen Netzwerken) betreibt und keine Aufgaben besitzt. Es ist ein abgeschottetes Netzwerk, wodurch ein Angriff sofort wahrgenommen wird. Durch die fehlenden Aufgaben des Honeypots können die Aktionen des Hackers nachvollzogen werden, sobald es zu Anfragen außerhalb des Netzwerks kommt.

By 24kanika (Own work) [CC BY-SA 3.0], via Wikimedia Commons

Arbeitet ein Honeypot mit anderen Systemen zusammen?

Als abgeschottetes Netzwerk arbeitet der Honeypot nur im Angriffsfall mit anderen Netzwerken bzw. Systemen zusammen. Wird ein Hackerangriff ausgemacht, speichert der Honeypot die Angriffsaktionen und leitet die Angriffsmuster an eine Firewall weiter. Des Weiteren wird auch die IP-Adresse des Angreifers an die Firewall weitergeleitet. Die IP-Adresse kann anschließend blockiert werden und der Angriff wird so abgewehrt.

Ein Honeypot kann zudem mit Intrusion-Detection-Systemen zusammenarbeiten. Diese speichern Angriffe bzw. Angriffsmuster meist in Log-Dateien und melden den Angriff dem Systemadministrator. In der Folge kann der Angriff blockiert werden. Der Unterschied zwischen Intrusion-Detection-Systemen sowie Intrusion-Prevention-Systemen liegt im Zulassen des Angriffs. Das zuletztgenannte System soll Angriffe aktiv verhindern, während das erstgenannte System den Hacker erst nach dem Angriff auf das Fakenetzwerk blockiert. Hier ist es wichtig zu erwähnen, dass der Honeypot selbst keine Angriffe abwehrt.

Können mehrere Honeypots ein Netzwerk bilden?

Wer beispielsweise größere Firmennetzwerke schützen möchte, kann mehrere Honeypots zu einem Honeynet zusammenschließen. Das ist interessant, um mehrere Verwaltungsrechner, auf denen sich Honeypots befinden, zu entlasten. Das Honeynet zeichnet die Hackerangriffe auf und leitet die Angriffsmuster sowie IP-Adressen weiter.

Vor- und Nachteile eines Honeypots

Der Honeypot bringt so seine Vor- und Nachteile mit sich. Auf der einen Seite können wichtige Rückschlüsse auf bestehende Schwachstellen im Netzwerk gewonnen werden. Auf der anderen Seite muss der Honigtopf von den Angreifern in den weiten des Internets erst einmal gefunden werden. Welche Vor- und Nachteile der Betrieb eines Honeypots haben kann, entnehmen Sie der folgenden Auflistung:

Vorteile eines Honeypots

- Der Honeypot unterstützt Administratoren beim erkennen von Angriffsmustern. Aus diesen Angriffsmustern lassen sich Schwachstellen im Netzwerk oder in der Serverkonfiguration erkennen und schließen.

- Angriffe auf Produktionssysteme können im besten Fall vermieden werden.

- Überwachungssysteme wie das Intrusion-Detection-System oder das Intrusion-Prevention-System können den hohen Traffic in einem Netzwerk unter Umständen nicht vollständig protokollieren. Dadurch gehen wichtige Informationen verloren und eine spätere Analyse von Angriffen wird erschwert. Diese Lücke kann der Honeypot schließen.

Nachteile eines Honeypots

- Im Internet existieren zig Millionen potenzielle Angriffsziele für Cyberkrimielle. Der installierte Honeypot kann in der Masse also leicht untergehen und verfehlt dann seinen Zweck.

- Ein Honeypot soll von Angreifern attackiert werden, damit Daten protokolliert werden können. Dadurch besteht die Gefahr, dass der Angreifer den Honeypot erfolgreich übernimmt und von dort aus weitere Angriff auf das produktive Netzwerk ausführt.

Welche Systeme können geschützt werden?

Mit Honeypots können beispielsweise WLAN-Netzwerke und Windowsrechner abgesichert werden. Beide Systeme sind häufig Hackerangriffen ausgesetzt. Windows ist eines der am häufigsten genutzten Betriebssysteme und somit auch sehr häufig von Angriffen betroffen. Es können auch andere Systeme auf Verwaltungsrechnern in Unternehmen abgesichert werden. Egal, ob geschäftlich oder privat, mit den richtigen Tools, kann ein Honeypot sicher und effektiv erzeugt werden. Nachfolgend werden einige Tools für die private Nutzung vorgestellt.

Angriffe auf WLAN-Netzwerke entdecken

WLAN-Netzwerke sind häufig Hackerangriffen ausgesetzt. Um diese leichter zu entdecken, können Honeypots eingesetzt werden. Damit Privatanwender Honeypots nutzen können, wurden spezielle Linux-Tools entwickelt.

Das Tool Wifi Honey ist speziell zur Absicherung bzw. Angriffserkennung auf WLAN-Netzwerke gedacht. Das Tool Wifi Honey erzeugt mehrere Access-Points und wartet auf den Hackerangriff. Wifi Honey ist auf der Live-DVD Kali erhältlich. Das Programm kann auch von der Linux Sicherheits-Distribution Kali bezogen werden.

Um Wifi Honey nutzen zu können, muss eine kompatible WLAN-Netzwerkkarte vorhanden sein. Die Netzwerkkarte sollte zum verwendeten Rechner passen. Um ein falsches WLAN-Netzwerk zu erstellen, muss die ESSID des Netzwerkes ausgelesen werden. Nachfolgend werden die einzelnen Schritte zur Erstellung von Wi-Fi-Honeypots erläutert.

WLAN-Honeypots erstellen

Linux-Sicherheitstools wie Kali können Angriffe erkennen und aufzeichnen. Das Wireless Tool Wifi Honey kann so gestartet werden, dass es als WLAN-Netzwerk durchgeht. Zunächst muss die ESSID eines Netzwerkes mit Kali ausgelesen werden. Der erste Schritt ist, dass der Nutzer sich die WLAN-Netzwerkumgebung anzeigen lässt. Mit dem Tool „airmon-ng“ erhält der Nutzer den Namen der eigenen Netzwerkverbindung und muss den Befehl „airmon-ng start [Name WLAN-Interface]“ ausführen. In der Folge startet eine Überwachungssequenz.

Mit dem Befehl „airodump-ng [Schnittstellennummer im Überwachungsmodus]“ kann der Nutzer sich die erhaltenen Daten anzeigen lassen und findet darunter auch die ESSID. Mit der ESSID können Honeypots erstellt werden. Dazu ist der Befehl „/usr/bin/wifi-honey [ESSID] [Channel] [Interface] nötig, nachdem der Nutzer das Programm Wifi Honey aus Kali gestartet hat.

Im Befehlsfenster „Channel“ kann ein frei wählbarer Kanal eingegeben werden. Das „Interface“ ist der Name der ausgelesenen Schnittstelle. Das Programm Wifi Honey erstellt mehrere, leicht zu findende Access-Points. Sind die Access-Points erstellt und es erfolgt ein Angriff, werden die Angriffsmuster gespeichert.

Zur Projektseite von Wifi Honey

Windows-PCs profitieren von Honeypots

Windows-PCs und Windows Server werden häufig von Hackern attackiert. Honeypots können die Angreifer in die Falle locken. Es werden Fake-Windows-Server erstellt, die sich wie reale Server verhalten und einen Angriff erkennen können. Nutzer haben diverse Tools zur Verfügung, um Honeypots für Windowsrechner zu erstellen. Zu den bekannten Tools gehören „honeyd“, „Tiny“, „NetBait“, „KFSensor“ und „Honeynet“. Wer weitere Tools sucht, wird im Internet, beispielsweise auf Honeypot.net fündig. Nachfolgend wird das Tool KFSensor näher vorgestellt.

Windows-PC sichern mit KFSensor

Honeypots sind mit dem Tool KFSensor in wenigen Schritten eingerichtet und können als Windowssoftware installiert werden. Das Tool steht in der Regel als Testversion (30 Tage) zur Verfügung. Beim Start des Tools sollte der Nutzer dem Programm „Administratorrechte“ einräumen. Das Tool verfügt über einen Assistenten, der durch die Programmschritte führt. KFSensor kann nicht nur als Software auf einem Windowsrechner starten, sondern es kann auch als Serverdienst betrieben werden.

Der Assistent des Tools bietet vielseitige Einstellungsmöglichkeiten. Der Nutzer legt fest, welche Dienste ein Honeypot bereitstellen soll. Die volle Kontrolle über simulierte Dienste und offene Ports hat der Nutzer. Sollte ein Angriff erfolgen, kann der Nutzer einstellen, ob er per E-Mail über den Angriff informiert werden möchte. Des Weiteren werden Angriffe akustisch (Audiosignal) und optisch (rote Sensoranzeige) signalisiert.

Der Einrichtungsassistent von KFSensor kann über „Einstellungen und Setup Wizard“ neu gestartet werden. Ist der Honeypot eingerichtet, wartet das „Fake-Netzwerk“ auf einen Angriff.

Honeypots – virtuelle Netzwerke

Das Programm „HoneyDrive“ ist eine virtuelle Maschine, die in Hyper-V, ESXi, VMware und viele weitere virtualisierte Datenverarbeitungsprogramme eingebunden werden kann. „HoneyDrive“ kann mehrere Honeypots erstellen und es kann zudem auf ORACLE VM VirtualBOX laufen. „HoneyDrive“, zeigt dem Nutzer nach dem Start alle erstellen Honeypots an. Die Honeypots werden in einem Readme.txt auf dem Rechner aufgelistet. Dort stehen auch Anmeldekennwörter und Installationsverzeichnisse zur Verfügung.

Honeypots – Testversionen

Welche Programme zur Erstellung von Honeypots als Testversionen zur Verfügung stehen, sollte auf seriösen Onlineseiten erfragt werden. „Honeypot.net“ bietet einige Tools an. In Unternehmen sind IT-Fachleute die Ansprechpartner.

Fazit

Ein Honeypot ist ein Computerprogramm oder Serversystem, welches der IT-Sicherheit dient. Er kann verschiedene Dienste oder Nutzer in einem Netzwerk simulieren, um damit zum Angriffsziel #1 für Cyberkriminelle zu werden. Dadurch lassen sich Angriffsmuster der Hacker protokollieren und Rückschlüsse auf Schwachstellen im Netzwerk ziehen. Diese können anschließend geschlossen werden.

Prinzipiell kann ein Honeypot zur Qualitätssicherung eingesetzter Sicherheitssystem verwendet werden, aber auch zur Absicherung bestehender Schwachstellen. Damit können Angriffe auf Produktionssysteme im besten Fall verhindert werden. Wird der Honeypot im Internet, aufgrund der Masse an potentiellen Zielen, jedoch nicht gefunden, verfehlt er gänzlich sein Ziel.

Halten Sie Ihre Software und Betriebssystem auf den aktuellsten Stand. Installieren Sie zeitnah neue Service Packs und Sicherheitsupdates.

Halten Sie Ihre Software und Betriebssystem auf den aktuellsten Stand. Installieren Sie zeitnah neue Service Packs und Sicherheitsupdates. Seien Sie aufmerksam beim Umgang mit E-Mails. Öffnen Sie keine unbekannten Dateiänhange und nehmen Sie sich in Acht vor

Seien Sie aufmerksam beim Umgang mit E-Mails. Öffnen Sie keine unbekannten Dateiänhange und nehmen Sie sich in Acht vor  Verwenden Sie ein

Verwenden Sie ein  Verwenden Sie eine Firewall, die den Netzwerkverkehr überwacht.

Verwenden Sie eine Firewall, die den Netzwerkverkehr überwacht.

Hinterlasse einen Kommentar