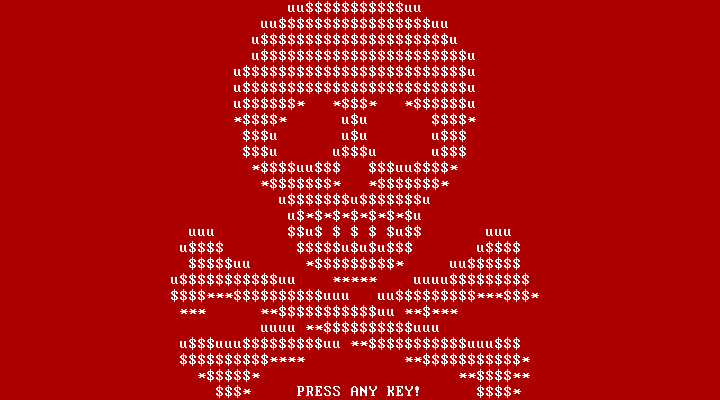

Im Jahre 2005 tauchten die ersten Erpressertrojaner auf. Privatpersonen konnten nicht mehr auf ihren Computer zugreifen. Stattdessen erschien auf dem Bildschirm der Hinweis

, dass der Computer gehackt sei, der mit der erpresserischen Forderung nach Lösegeld (englisch: ransom) verbunden war. Werde das Lösegeld nicht bezahlt, bleibe der Rechner in ihrer Gewalt.Inzwischen sind die Erpresser dazu übergegangen, verstärkt Unternehmen ins Visier zu nehmen. Die Weiterentwicklung der Schadsoftware ermöglicht ihnen die Infektion ganzer Netzwerke. Das Horrorszenario: Ein Mitarbeiter lädt sich unabsichtlich die getarnte Malware auf seinen Computer. Daraufhin infiziert der Virus das Firmennetzwerk und das gesamte Unternehmen ist lahmgelegt. Etwa jedes fünfte Unternehmen geht an einem solchen Angriff kaputt. Bereits aus diesem Grund ist Vorsorge besser als Nachsorge.

Was versteht man unter Ransomware?

Ransomware ist eine Form von Malware, über die der Erpresser Zugang zum Computer oder Unternehmensnetzwerk erlangt. In der Praxis bekommt ein Mitarbeiter eine Phishing-Mail, die als Mitteilung des eigenen Unternehmens getarnt ist und einen Trojaner im Anhang enthält, der das Netzwerk infiziert, sobald er heruntergeladen wurde. Ist die Kontrolle des Computers auf den Hacker übergegangen, dann ist der Rechner gesperrt und es erscheint die Aufforderung einer Lösegeldzahlung.

So funktioniert ein Erpressertrojaner

Erpressertrojaner lassen sich in die drei Typen Screenlocker, File-Crypter und Wiper einordnen. Screenlocker werden eher von Amateuren verbreitet und können mit guten Antivirus-Programmen entfernt werden. Problematischer sind hingegen File-Crypter und Wiper. Bei ihnen handelt es sich nämlich um Verschlüsselungstrojaner, die alle Daten auf der Festplatte verschlüsseln. File-Crypter lassen sich theoretisch wieder entschlüsseln, bei Wipern werden die Daten irreversibel zerstört.

Vorsicht bei E-Mail-Anhängen

Die Erpresser sind auf die (unfreiwillige) Mithilfe des Nutzers angewiesen, weil dieser die infektiösen Daten auf seinen Computer herunterladen muss. Um dies zu erreichen, nutzt der Erpresser das Mittel der Tarnung. Die Phishing-Mails, die den Trojaner enthalten, werden in der Regel als vom eigenen Unternehmen zugehörig ausgegeben. Möglich ist auch, dass die E-Mail als Nachricht von seriösen Institutionen und Behörden dargestellt wird.

Durch fortschrittliche Trackingmethoden können die Erpresser immer mehr Informationen über einen selbst herausfinden, sodass die Tarnung als immer glaubwürdiger erscheint. Ein gesundes Misstrauen ist deshalb vor dem Öffnen von E-Mails geboten. Die Alarmglocken sollten besonders dann erklingen, wenn die E-Mail in einem auffallend schlechten Deutsch verfasst ist, unglaubwürdige Informationen enthält oder der Absender unbekannt ist.

Weitere Schutzmaßnahmen

Die folgenden Schutzmaßnahmen gelten heute gegenüber Verschlüsselungstrojanern als besonders wirkungsvoll:

- Mitarbeiterschulung

Sensibilisierung der Mitarbeiter vor den Gefahren von Phishing-Mails und Aufzeigen der Wege zur Erkennung - Durchführung regelmäßiger Updates, Patches und Backups

Updates stopfen Sicherheitslecks, Patches optimieren die IT-Sicherheit und Backups sichern Daten - Antivirensoftware

Gute Antivirensoftware erkennt die typischen Muster von Malware und kann rechtzeitig Alarm schlagen und Schadsoftware löschen - Nutzung von Spamfiltern

Je besser der Spamfilter ist , desto mehr potenzielle Phishing-Mails können herausgefiltert werden. Auch eine Sandbox-Engine leistet hierfür gute Dienste - Beauftragung von Penetrationstests

Penetrationstests simulieren den Ernstfall und geben Hinweise auf mögliche Schwachstellen. Die Tests sollten aus Gründen der Objektivität durch einen externen Dienstleister erfolgen.

Das Netzwerk ist infiziert – Was tun?

Ist das System bereits mit einem Erpressertrojaner befallen, dann raten Experten, den Lösegeldforderungen der Erpresser auf keinen Fall zu entsprechen. Zunächst ergibt es wenig Sinn, auf die Redlichkeit von Kriminellen zu setzen, zumal, wie wir gesehen haben, Schadsysteme wie die Wiper eine Wiederherstellung der Daten gar nicht erst zulassen. Die Polizei sollte in jedem Fall verständigt werden. Aber auch IT-Dienstleister, die sich auf Gefahrenabwehr spezialisiert haben, können eventuell noch etwas tun.

Zur Selbsthilfe können Unternehmen schreiten, indem sie sofort alle Verbindungen kappen und sämtliche Rechner vom Strom nehmen. Auf diese Weise kann vielleicht noch eine weitere Ausbreitung des Virus verhindert werden. Da manche Schädlinge als tickende Zeitbomben erst später aktiv werden, kann ein Scan von Clients und Servern mit einer leistungsstarken Antivirensoftware diese vermeintlich gutartigen Fremdkörper zu beseitigen helfen. In Fällen, in denen die Schadsoftware nicht allzu ausgereift ist, wurden bereits Gegenmittel in Form von Antivirentools entwickelt, sodass es sich lohnt, das Internet nach diesen zu durchsuchen.

Halten Sie Ihre Software und Betriebssystem auf den aktuellsten Stand. Installieren Sie zeitnah neue Service Packs und Sicherheitsupdates.

Halten Sie Ihre Software und Betriebssystem auf den aktuellsten Stand. Installieren Sie zeitnah neue Service Packs und Sicherheitsupdates. Seien Sie aufmerksam beim Umgang mit E-Mails. Öffnen Sie keine unbekannten Dateiänhange und nehmen Sie sich in Acht vor

Seien Sie aufmerksam beim Umgang mit E-Mails. Öffnen Sie keine unbekannten Dateiänhange und nehmen Sie sich in Acht vor  Verwenden Sie ein

Verwenden Sie ein  Verwenden Sie eine Firewall, die den Netzwerkverkehr überwacht.

Verwenden Sie eine Firewall, die den Netzwerkverkehr überwacht.

Hinterlasse einen Kommentar