Wenn ein Nutzer Einkäufe im Internet tätigt oder in sozialen Netzwerken aktiv ist, gibt er gezwungenermaßen personenbezogene Daten von sich preis. Zwar sind die verschiedensten Anbieter dazu verpflichtet geeignete Schutzmaßnahmen zur Sicherheit der personenbezogenen Daten einzurichten, hundertprozentig geschützt gegen Datenmissbrauch sind sie dadurch aber nicht. Dies zeigen z.B. die jüngsten Nachrichten über einen massiven Datenklau beim Internetanbieter Yahoo.

Während der Internetnutzer die allgemeine Praxis der kommerziellen Anbieter, Verbraucherdaten für Bestellungen, Marktforschung und Werbung heranzuziehen, billigend in Kauf nimmt, stößt das kriminelle Handeln von Betrüger naturgemäß auf wenig Gegenliebe. Diese arbeiten mit Griffen und Kniffen, um Zugang zu sensiblen Daten zu erhalten und Kreditkarten und Bankkonten plündern zu können. Bei solchen Angriffen werden meist Methoden des Spoofings eingesetzt.

Was Spoofing genau ist und welche verschiedenen Täuschungsmethoden diese Technik bereithält, zeigen wir Ihnen in diesem Artikel.

Spoofing einfach erklärt

In der IT-Welt verhält es sich wie im wirklichen Leben. Steht ein Freund oder Bekannter vor der Tür, wird er unverzüglich gebeten einzutreten. Ein Fremder hingegen muss erst eine Fülle von Fragen über sich ergehen lassen, ehe ihm die Tür geöffnet wird. Übertragen auf die Internet- und Netzwerkumgebung bedeutet das, dass umso weniger Passwortabfragen und Schutzmechanismen in Gebrauch sind, desto mehr vertrauen die Kommunikationsteilnehmer einander. Verzichten sie auf die Authentifizierung und übertragen die Datenpakete einer Kommunikation unverschlüsselt, ist Spoofing sehr einfach möglich.

Der englische Ausdruck bedeutet übersetzt so viel wie Manipulation, Verschleierung, Vortäuschung. Spoofing ist demnach ein Sammelbegriff für alle Täuschungsmethoden in Computernetzwerken, die der Verschleierung der eigenen Identität dienen.

Ursprünglich war Spoofing lediglich ein Synonym für die Fälschung von IP-Paketen, die mit Absenderadressen anderer Hosts bestückt waren. Heutzutage umfasst Spoofing hingegen sämtliche Methoden zur Umgehung von Authentifizierungs- und Identifikationsverfahren, die auf Basis vertrauenswürdiger Adressen oder Hostnamen in Netzwerkprotokollen arbeiten.

Opfer haben beim Spoofing das trügerische Gefühl, sich mit einer seriösen Quelle auszutauschen. Um an fremde Zugangsdaten zu kommen, bedienen sich die Täter vornehmlich des Phishings oder Pharmings. Beim Phishing z.B. leiten die Cyber-Kriminellen ihre Opfer auf Websites um, die jenen der Geldinstitute aufs Haar gleichen. Geben die Opfer dann ihre PINs und TANs ein, schlagen die Täter zu. In der Regel endet der Datenklau mit der Abbuchung eines größeren Geldbetrags von den Konten der Opfer. Nicht selten klinken sich die Täter aber auch schlicht und ergreifend durch Trojanische Pferde in die Verbindung, die die Opfer mit ihren Geldinstituten aufbauen, ein und fangen die Daten ab.

In Puncto Ziel unterscheiden sich Phishing und Pharming nicht. Allerdings werfen Cyber-Kriminelle beim Phishing Fake-Mails als Köder aus, um die Empfänger mit Links auf die Phishing-Seite zu locken. Im Unterschied dazu benutzen die Täter beim Pharming Malware. Diese wird bei den Opfern direkt installiert und führt bei Eingabe der Web-Adresse zu einer heimlichen Umleitung auf die Phishing-Seite. Bleibt die Adresszeile dabei unverändert, ist dies ein Indiz für die Qualität des Trojaners.

Beliebt als Malware ist neben dem Trojaner vor allem der Keylogger. Er dokumentiert jeden Anschlag der Tastatur. Gibt das Opfer beim Online-Banking demnach Kontonummer und PIN ein, schickt der Keylogger die Daten unmittelbar zum Täter.

Die unterschiedlichen Arten des Spoofings

Das Spoofing hat besonders im World Wide Web an Bedeutung gewonnen. Wurde früher der Begriff ausschließlich für den Versuch eines Angreifers die IP-Pakete einer Kommunikation zu fälschen (IP-Spoofing), wird er heute hauptsächlich im Zusammenhang mit dem Phishing verwendet (DNS-Spoofing). Der Begriff des Spoofings lässt sich aber noch in einige weitere Arten unterteilen, auf die wir im Folgenden näher eingehen wollen.

IP-Spoofing

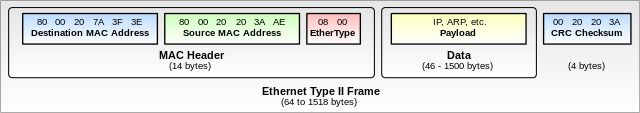

Diese Art des Spoofings ist technisch anspruchsvoll und erfordert tiefgründiges Wissen über die TCP/IP-Protokoll-Familie. Möglich ist der sogenannte Man-in-the-Middle-Angriff durch eine systembedingte Schwäche von TCP/IP. Im Wesentlichen läuft IP-Spoofing auf den Versand von IP-Paketen mit gefälschter Quell-IP-Adresse hinaus. Dem angegriffenen Rechner gaukelt der Täter vor, Datenpakete von einem vertrauenswürdigen Rechner zu bekommen. Gleichzeitig bleibt der Täter selbst unerkannt.

Grundsätzlich kann jedes IP-Paket nach Belieben manipuliert werden. Der Empfänger eines Datenpakets hat keine Möglichkeit, die Authentizität des Absenders laufend zu überprüfen. Kern des Problems ist dabei die Sequenznummer des TCP-Pakets. Schaltet sich der Angreifer zwischen Absender und Empfänger, vermag er die nächsten Sequenznummern vorherzusagen und den Absender aufs Abstellgleis zu schieben. Die Ahnungslosigkeit des Empfängers über dieses Session Hijacking rührt daher, dass sich Absender und Empfänger lediglich zu Beginn ihrer Kommunikation vorstellen. Danach gehen sie stillschweigend davon aus, dass sich an der Authentizität der Teilnehmer nichts ändert. Insofern ist es nur ein schwacher Trost, zu wissen, dass IP-Spoofing ausschließlich dann von Erfolg gekrönt ist, wenn das System zusätzliche Sicherheitslücken hat.

Beim Non-Blind Spoofing befinden sich Opfer und Täter im gleichen Subnetz. Dies hat den Vorteil, dass die IP-Pakete aus diesem Subnetz in jedem Fall den Angreifer passieren und dieser einfach nur zulangen muss. Außerhalb des Subnetzes des Opfers befindet sich der Angreifer hingegen beim Blind Spoofing. Dieses Spoofing ist mit wesentlich mehr Arbeitsaufwand verbunden und daher kaum gebräuchlich. Jedenfalls müsste der Angreifer dazu Pakete an das Opfer schicken, um aus den Empfangsbestätigungen Sequenznummern zu erhalten, die Rückschlüsse auf die nächsten Sequenznummern zuließen.

IP-Spoofing ist vor allem bei groß angelegten Denial-of-Service-Attacken wie SYN-Floods ein probates Mittel, die angreifenden Rechner unerkannt werken zu lassen. So kann ein böswilliger Client eine TCP-Verbindung zu einem Server aufbauen, indem er ihm unter Verwendung einer falschen Quell-IP-Adresse eine SYN-Nachricht (synchronize) schickt. Der Server antwortet und erwartet sich vom Client eine ACK-Nachricht (acknowledge), um den sogenannten Threeway-Handshake abzuschließen und eine Verbindung einzurichten. Der Client unterschlägt die ACK-Nachricht und bombardiert den Server stattdessen mit SYN-Nachrichten. All diese halb offenen Verbindungen kosten Ressourcen. Sind die Ressourcen des Servers endlich aufgebraucht, können keine Verbindungen zum Server mehr aufgebaut werden und der Server steht nicht mehr zur Verfügung.

DNS-Spoofing

Beim DNS-Spoofing handelt es sich um einen IT-Sicherheitsangriff auf das Domain Name System. Ziel der Verfälschung von Domainnamen und zugehöriger IP-Adresse ist es, den Datenverkehr unbemerkt auf einen anderen Computer umzuleiten, um einen Phishing-, Pharming- oder Denial-of-Service-Angriff zu starten.

Jeder einzelne DNS-Server ist ausschließlich für einen Teilbereich des Domain Name Systems zuständig. Kriegt er von einem DNS-Teilnehmer eine Anfrage, die nicht in seinen Zuständigkeitsbereich fällt, leitet er die Frage an den nächsten DNS-Server weiter. Die Weiterleitung ist aber nicht zwingend notwendig, nachdem die Antworten anderer Server auf Anfragen lokal in einem Cache gespeichert und somit unverzüglich gesendet werden können.

Der DNS-Teilnehmer nimmt die Antwort ungeprüft zur Kenntnis und erhält neben der eigentlichen Antwort häufig zusätzliche Daten (Glue Records), die ebenfalls im Cache lagern. Gerade diese zusätzlichen Daten sind wie gemacht fürs Cache Poisoning/DNS-Spoofing. Sie infiltriert der Angreifer mit gefälschten Resource Records.

Detaillierte Informationen zum DNS-Spoofing

ARP-Spoofing

Dieses Spoofing ist eine weitere Variante des Man-in-the-Middle-Angriffs. ARP-Spoofing ist der Inbegriff für den Versand gefälschter ARP-Pakete und dient dazu, die ARP-Tabellen in einem Netzwerk zu verändern, um die Kommunikation zwischen Hosts abhören, manipulieren oder unterbinden zu können. Es ist namentlich denkbar, die IP-Telefonie in den Fokus der Überwachung zu rücken.

Das Funktionsprinzip ist rasch erklärt. Dieses Spoofing beginnt damit, dass Host A vom Angreifer eine manipulierte ARP-Nachricht erhält. Den Angreifer interessiert der Datenverkehr zwischen Host A und Host B, weshalb er in die Nachricht die eigene MAC-Adresse anstelle der von Host B packt. Damit kommen die Pakete, die für Host B bestimmt sind, direkt von A zum Angreifer. Dasselbe Schicksal ereilt Host B, weshalb auch dieser unwissentlich die für A bestimmten Pakete dem Angreifer schickt. Alles, was der Angreifer noch zu tun hat, ist die Weiterleitung der entsprechenden Datenpakete an Host A und Host B. Als Proxy hat er es endlich in der Hand, die Kommunikation der Hosts nach Gutdünken zu beeinflussen. Ein Spoofing dieser Art eignet sich als reine Abhörmaßnahme des Netzwerkverkehrs auch in geswitchten Netzwerken und unterscheidet sich insofern vom Sniffer, mit dem ausschließlich in ungeswitchten Netzwerken Staat zu machen ist.

URL-Spoofing

Spoofing ist hier auf dreierlei Art möglich. So ist es beispielsweise denkbar, dem Anwender durch spezielle Konstruktionen im Quelltext einer Webseite einen gefälschten Verweis unterzujubeln. Klickt der Anwender arglos auf den Verweis, landet er, falls der Browser mitspielt, auf einer Seite, mit der er überhaupt nichts am Hut hat.

Sodann wartet dieses Spoofing mit der Möglichkeit auf, Sicherheitsvorkehrungen wie eine Passworteingabe zu umgehen. Bei anfälligen Seiten genügt die Eingabe einer gefälschten Adresse, um den Passwortschutz wirkungslos zu machen und Zugriff auf nicht jugendfreie Inhalte etwa zu haben.

Ist ein Browser grundsätzlich empfänglich für Spoofing dieser Art, ist auch das Umleiten des Nutzers auf eine für ihn völlig uninteressante Webseite im Fälschen der Adresszeile des Browsers drin. Dabei wird der Nutzer auf die Fake-Seite gelotst, ohne dass es für ihn aus der angezeigten Internetadresse ersichtlich ist. Dazu bedarf es schlicht bestimmter Daten, die an die korrekte Internetadresse angehängt werden, in der Adressleiste des Browsers nicht erscheinen und so auf trügerische Weise zum Aufruf der falschen Webseite führen.

Mail-Spoofing

Üblicherweise machen Spammer von diesem Spoofing Gebrauch. Sie verwenden eine fremde E-Mail-Adresse, um ihre wahre Identität zu verbergen. Dazu bedarf es zwingend eines eigenen Mail-Servers. Die einzige Alternative dazu besteht im Missbrauch eines fremden Mail-Servers.

Spammer sind zwar lästig, gemessen an den Finanzbetrügern allerdings harmlos. Wer mit Spoofing für die große Abzocke kokettiert, ist naturgemäß mit allen Wassern gewaschen. Als ideal fürs Abkassieren erweist sich dabei regelmäßig ein unbedarfter Mitarbeiter der Finanzabteilung eines Unternehmens. In einer E-Mail wird dieser aufgefordert, schnellstmöglich eine beträchtliche Summe an das angegebene Konto zu überweisen. Es ist nahezu aussichtslos, den Betrug zu durchschauen. Nichts weckt Argwohn beim Finanzmitarbeiter. Die E-Mail-Adresse stimmt, die Wortwahl der Anweisung entspricht dem firmenüblichen Jargon und die Zahlungsaufforderung hat scheint’s der Vorgesetzte, der Anwalt des Unternehmens oder der Mitarbeiter eines vertrauenswürdigen Geschäftspartners erteilt. Ist der Betrag dann erst einmal überwiesen, ist er unwiderruflich verloren. Auf die Idee, mit einem schlichten Kontrollanruf die Sache ins Lot zu bringen, kommen die wenigsten Mitarbeiter, wenn dieser als allgemeine Geschäftspraktik unüblich ist.

Mehr Informationen zum E-Mail-Spoofing

Call-ID-Spoofing

Neu im Spoofing ist die Telefonabzocke. Beim sogenannten Call-ID-Spoofing werden Rufnummern angezeigt, die mit jenen von Polizei, Behörden oder Gerichten identisch sind. Von daher ist auch eine Rückwärtssuche, mit der für gewöhnlich eingetragene Teilnehmer unter Angabe der Rufnummer zu finden sind, nicht zielführend. Dadurch gelingt es den Betrügern, allfällige Zweifel der Opfer im Nu zu zerstreuen und sie zur Herausgabe personenbezogener Daten oder zur Überweisung von Geldbeträgen zu bewegen.

Abhilfe gegen dieses Spoofing wäre leicht möglich, wenn die Betroffenen der Nummer nicht vertrauen und keine vertraulichen Informationen preisgeben würden, sich gegen die Installation von Fernwartungssoftware am PC aussprächen und vor allen Dingen Zahlungsaufforderungen nicht nachkämen.

GPS-Spoofing

Spoofing kann aber weit mehr. So ist es ein Leichtes, mit GPS-Spoofing Luxus-Jachten zu klauen oder die Kontrolle über Drohnen zu übernehmen.

Ersteres haben Studenten der University of Texas bereits vor Jahren eindrucksvoll bewiesen. Die zunehmende Abhängigkeit der Seefahrt vom globalen Positionierungssystem GPS im Verein mit der weitgehend automatischen Steuerung der Schiffe hat ihre Tücken. Im Juni 2013 haben es besagte Studenten geschafft, dass falsche Signale ihres GPS-Senders die GPS-Signale einer 65 Meter langen Superjacht nach und nach überlagerten und die Jacht unbemerkt vom Kurs abbrachten.

In Sachen Drohnen hat das Spoofing zur Stunde noch nicht alle Trümpfe in der Hand, nachdem lediglich die teureren Modelle GPS-Signale empfangen können. Führen diese allerdings Missionen autonom aus, ist Spoofing ein wirksames Mittel, um die Drohnen zu übernehmen. Alles, was es dazu braucht, ist ein Funksender, der den Drohnen Signale eines GPS-Satelliten vorgaukelt.

Fazit

Spoofing wird bei den unterschiedlichsten Angriffsmethoden von Cyberkriminellen eingesetzt und soll hauptsächlich die ursprüngliche Herkunft des Angriffs verschleiern oder den Nutzer in die Irre führen. Es gibt viele verschiedene Arten des Spoofings und als Internetnutzer sollte man sich davor ausreichend schützen. Eine Sammlung von hilfreichen Praxistipps zum Schutz vor Spoofing, hat das Computermagazin Chip aufgelistet. Informieren Sie sich hier also am besten umfassend über das Thema und befolgen die genannten Praxistipps zum Schutz vor Spoofing.

Halten Sie Ihre Software und Betriebssystem auf den aktuellsten Stand. Installieren Sie zeitnah neue Service Packs und Sicherheitsupdates.

Halten Sie Ihre Software und Betriebssystem auf den aktuellsten Stand. Installieren Sie zeitnah neue Service Packs und Sicherheitsupdates. Seien Sie aufmerksam beim Umgang mit E-Mails. Öffnen Sie keine unbekannten Dateiänhange und nehmen Sie sich in Acht vor

Seien Sie aufmerksam beim Umgang mit E-Mails. Öffnen Sie keine unbekannten Dateiänhange und nehmen Sie sich in Acht vor  Verwenden Sie ein

Verwenden Sie ein  Verwenden Sie eine Firewall, die den Netzwerkverkehr überwacht.

Verwenden Sie eine Firewall, die den Netzwerkverkehr überwacht.

[…] Was ist Malware […]