Social Engineering ist nicht ein Phänomen der Neuzeit, sondern wird schon lange praktiziert. Den Begriff verwendete erstmals Sir Karl Raimund Popper im Jahr 1945 in seinem Buch „The Open Society and Its Enemies“. Da die Methoden des Social Engineerings immer raffinierter werden und sich den technischen Gegebenheiten anpassen, ist das Thema ein weites Feld. Social Engineering umfasst neben Informationsbeschaffung auf verschiedenen Wegen auch fundiertes psychologisches Wissen und Befragungstaktiken.

Dieser Artikel soll Ihnen als Einführung in die umfangreiche Thematik dienen. Wir versuchen deshalb die wichtigsten Fragen zu beantworten, ohne dabei zu sehr auf die einzelnen Feinheiten einzugehen. Am Ende sollen Sie wissen, was Social Engineering ist, wie es funktioniert, wie man Social-Engineering-Attacken erkennen kann und wie man sich davor schützt.

Was ist Social Engineering?

Social Engineering ist eine Methode, durch Manipulation an Informationen zu kommen und funktioniert auf der Basis zwischenmenschlicher Kommunikation. Hier werden gezielt Personen und ihre Umgebung beobachtet und analysiert. Dabei werden Gefühle wie Neugier, Vertrauen, Angst, Verachtung, Überraschung und andere Regungen ausgenutzt. Im besten Fall wird dabei nur zielgerichtete Werbung versendet, im schlimmsten Fall werden Privatpersonen oder Firmen geschädigt und hohe Schäden verursacht. Social Engineering funktioniert dabei offline ebenso wie online.

Wie funktioniert Social Engineering?

Social Engineering nutzt beim sogenannten Baiting (Ködern) die Neugier der Opfer aus. Ziel dabei kann es sein, an ein Passwort zu gelangen, vertrauliche Informationen zu erhalten oder Sicherheitsfunktionen auszuschalten. So kann zum Beispiel ein USB‑Stick mit Schadsoftware verwendet werden, der irgendwo in der Kantine des Zielobjekts liegengelassen wird. Über kurz oder lang kann damit gerechnet werden, dass ihn jemand findet und ihn aus Neugier in den Firmen‑PC steckt.

Auch ohne Technik kann Social Engineering funktionieren. So könnte die Information, dass jemand drei Tage im Ausland ist, dazu führen, dass bei ihm eingebrochen wird. Besonders gefährlich sind hier die sozialen Netzwerke, denn über diese lässt sich nicht nur herausfinden, wann jemand im Urlaub ist, sondern auch seine Interessen und Vorlieben.

Phishing ist eine weitere Möglichkeit des Social Engineerings, die als eine der erfolgreichsten gilt. Hier wird vorrangig mit der Angst der Zielobjekte gearbeitet. So wird beispielsweise mit der Schließung eines Bankkontos gedroht, wenn nicht sofort reagiert wird und die Kontodaten übermittelt werden. Je dringlicher das Anliegen ist, umso wahrscheinlicher ist es, dass sich die Opfer von der Angst lenken lassen und ohne nachzudenken, der Aufforderung Folge leisten. Ein wichtiges Element beim Phishing ist ein gewisser Handlungsdruck, wie er auch bei erfolgreichen Werbungen verwendet wird. Bei diesen gibt es einen Countdown, wie lange ein bestimmtes Schnäppchen noch erhältlich ist und der Kunde meint, schnell reagieren zu müssen.

Beim E‑Mail‑Hacking werden E‑Mail Accounts der Bekannten der Zielperson gehackt und unter deren Namen E‑Mails versendet, mit der Aufforderung, eine bestimmte Datei zu laden oder auf einen bestimmten Link zu klicken. Sobald ein Krimineller die Daten des E‑Mail‑Accounts hat, kann er Schadsoftware versenden und weiteren Schaden anrichten. Diese Methode wird auch beim Kontakt‑Spamming verwendet.

Eine weitere beliebte Methode beim Social Engineering ist die Vorspiegelung falscher Tatsachen (Pretexting). Ein bekanntes Beispiel dafür ist der Nigeria Scam. Bei diesem wird von den Absendern behauptet, dass er die Hilfe des Mailempfängers braucht, um erhebliche Summen von Konten ins Ausland zu transferieren. Dabei wird mit Provisionen im zweistelligen Prozentbereich gelockt und im Vorfeld Gelder für Gebühren verlangt. Oft werden auch eigens Webseiten dafür erstellt, die auf den ersten Blick wie die von real existierenden Behörden oder Banken aussehen. Zum Pretexting gehören auch angebliche Lotteriegewinne, die nur mithilfe des Opfers eingelöst werden können oder aber, besonders perfide, eine schwere Krankheit, für die Geld gesammelt werden soll.

Welche Arten von Social Engineering Attacken gibt es?

Man kann Social Engineering je nach Methode in drei Arten unterteilen. Bei der älteren Art, human based social engineering, wird auf das Umfeld der Zielperson gesetzt. Dabei werden Methoden wie NLP (Neuro‑Linguistisches Programmieren) verwendet, um das Opfer zu beeinflussen. Die psychologischen Wechselwirkungen in der zwischenmenschlichen Kommunikation sind bei dieser Art ausschlaggebend. Hier wird unter anderem die Ehrfurcht vor einer Autorität wie einem Sicherheitsinspektor ausgenutzt und für die eigenen Zwecke verwendet.

Eine andere Art ist das Social Engineering über Schadprogramme. Dabei werden gefälschte E‑Mails mit dem dringlichen Hinweis, die Kontonummer zu erneuern, die eigenen Daten erneut einzugeben oder ähnliches versendet. Wenn das Opfer auf diese Phishing‑Mails reagiert und diese preisgibt, hat der Täter sämtliche Daten, um an das gewünschte Ziel zu kommen. Eine weitere Möglichkeit, an die Daten zu kommen, sind Pop‑Up‑Fenster mit Eingabefelder.

Die dritte Art nennt sich Reverse Social Engineering. Hier ist das Ziel des Angriffes, dass die Zielpersonen die benötigten Informationen von sich aus preisgeben. Beispielsweise gibt sich ein Täter bei einem Telefonat als neuer Hilfe suchender Mitarbeiter oder IT‑Techniker aus und unterbricht das Telefonat. Das Opfer möchte helfen, ruft zurück und übermittelt die Daten. Dadurch dass das Opfer nun die Telefonnummer des angeblichen Mitarbeiters hat, vertraut er diesem und freut sich zudem, ihm helfen zu können.

Woran kann man Social Engineering erkennen?

Am besten ist es, wenn die Mitarbeiter über die verschiedenen Methoden des Social Engineering Bescheid wissen und für das Thema sensibilisiert sind. Beim human based social engineering können dies aufdringliche fremde Personen sein, die sich an den Firmeninterna interessiert zeigen oder ungewöhnliche Fragen stellen. Auch wenn mit Einschüchterung, Strafmaßnahmen oder anderen Konsequenzen gedroht wird, könnte sich ein Angriff dahinter verstecken. Wenn ein Angebot zu schön klingt, um wahr zu sein, dann ist es meist auch nicht wahr.

Auch interessant: Wie können Sie Phishing-Mails erkennen?

Wie kann man sich vor solchen Attacken schützen?

Der beste Schutz vor Attacken ist es, über die verschiedenen Möglichkeiten Bescheid zu wissen. Weiter sollte ein gewisses Grundwissen über die technischen Gegebenheiten vorhanden sein. In einem Gebäude kann der Schutz vor Social Engineering schon beim Eingang mit einer Zugangskontrolle beginnen. Mitarbeiter sollten genau wissen, wer welche Informationen erhalten darf und sich an die Anweisung auch im Privatleben halten. Dabei ist es wichtig, dass er im Zweifelsfall die Rückendeckung des Vorgesetzten hat, wenn er einen potenziellen Kunden abweisen muss, weil sich dieser auffällig verhält.

Social Engineering‐Attacken, die per Telefonat durchgeführt werden, können ebenfalls schon in den Anfängen abgewehrt werden. Hierzu zählt, dass man sich den Namen des Anrufers buchstabieren lässt und eine Nummer für einen Rückruf verlangt. Auch sollte man sich den Grund des Anrufes und eine autorisierende Stelle für die Anfrage nennen lassen. In bestimmten Fällen ist es sinnvoll, ein Passwort zu verlangen. Falls mit diesen Maßnahmen kein eindeutiges Ergebnis erzielt werden kann, sollte ein Vorgesetzter eingeschaltet und die Kollegen informiert werden.

Wichtig für das Social Engineering ist auch die direkte Arbeitsumgebung. Dazu gehören Notizzettel am Arbeitsplatz ebenso wie der Mülleimer, der beim Dumpster Diving nach Informationen durchsucht wird. Zugangsdaten für den PC oder das Firmennetzwerk sollten auf keinen Fall notiert werden. Der Bildschirm soll auch bei nur kurzfristigem Verlassen des Schreibtischs gesperrt werden. Wenn vertrauliche Dokumente bearbeitet werden, müssen diese verschlossen aufbewahrt werden. Die firmeneigene Hardware wie PDAs, Tablets, Handys sollten mit einem sicheren Passwort geschützt werden.

Zusammenfassung

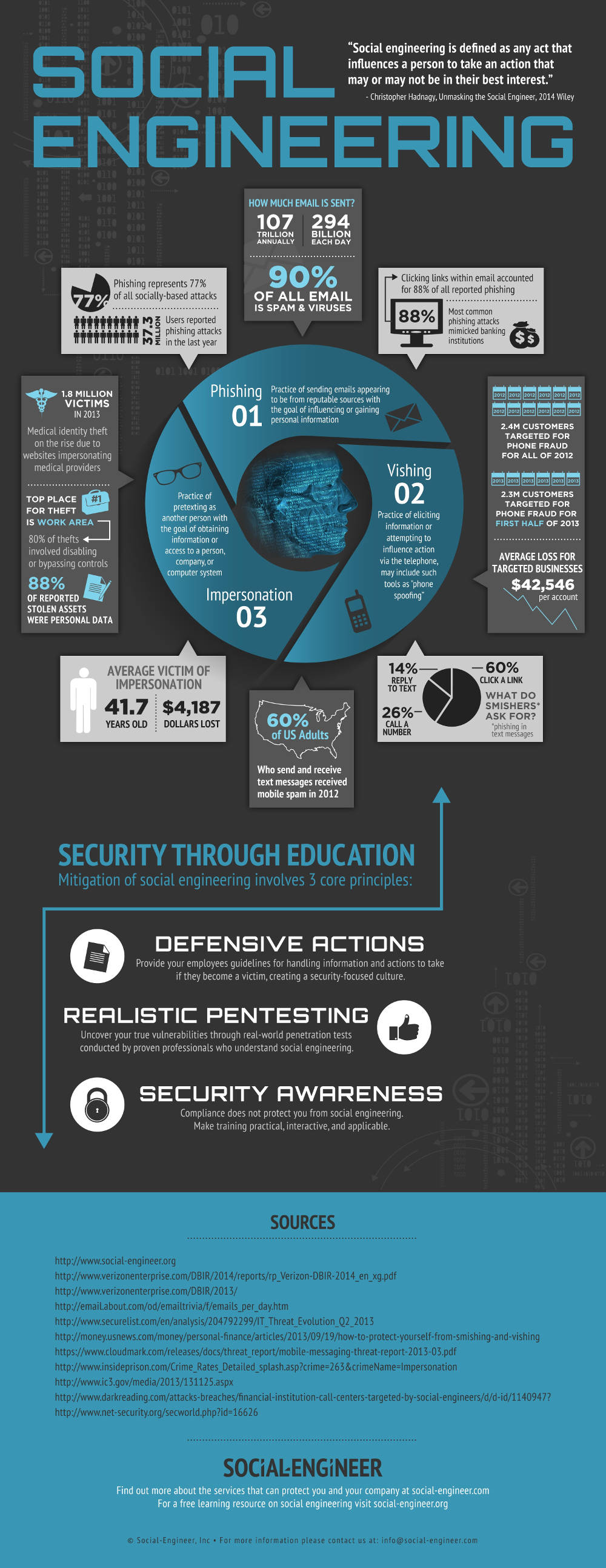

Die folgende Infografik fast das Thema Social Engineering nochmal sehr gut zusammen.

Halten Sie Ihre Software und Betriebssystem auf den aktuellsten Stand. Installieren Sie zeitnah neue Service Packs und Sicherheitsupdates.

Halten Sie Ihre Software und Betriebssystem auf den aktuellsten Stand. Installieren Sie zeitnah neue Service Packs und Sicherheitsupdates. Seien Sie aufmerksam beim Umgang mit E-Mails. Öffnen Sie keine unbekannten Dateiänhange und nehmen Sie sich in Acht vor

Seien Sie aufmerksam beim Umgang mit E-Mails. Öffnen Sie keine unbekannten Dateiänhange und nehmen Sie sich in Acht vor  Verwenden Sie ein

Verwenden Sie ein  Verwenden Sie eine Firewall, die den Netzwerkverkehr überwacht.

Verwenden Sie eine Firewall, die den Netzwerkverkehr überwacht.

Hinterlasse einen Kommentar