Das IDS (Intrusion Detection System) detektiert – erkennt – das Eindringen (intrusion) in ein Computernetzwerk. Es ist also eine Software zum Erkennen von Hackerangriffen. In der Regel ergänzen diese Systeme Firewalls oder sind hauptverantwortlich für den Schutz des Computers, Servers und Netzwerkes.

Lesen Sie hier mehr zum Unterschied eines Intrusion Detection System zu einem Intrusion Prevention Systems, die grundsätzliche Funktionsweise eines IDS, wie die Einbruchserkennung funktioniert und welche Vor- und Nachteile das Intrusion Detection System besitzt.

Unterschied zwischen Intrusion Detection System und Intrusion Prevention System

Das Intrusion Detection System erkennt die Angriffe und löst Alarme sowie möglicherweise Abwehrmaßnahmen aus, für die es aber eine gesonderte Software geben muss. Das Intrusion Prevention System (IPS) hingegen wehrt die Angriffe in jedem Fall ab.

Hinter einem IDS steckt ein gewisses Kalkül: Man will Angreifer identifizieren sowie mit bestimmten Methoden wie dem Honeypot sogar gezielt in die Falle locken. Wenn bestimmte Bereiche immer wieder Ziele von Angriffen werden

, kann es beispielsweise aus politischen Gründen sehr nützlich sein, den Angreifer zu identifizieren. Dann ist das IDS das Mittel der Wahl. Das IPS hingegen reagiert automatisch, verwirft Datenpakete und unterbricht zum Schutz des eigenen Netzwerkes auch die Verbindung. Der Schutz hat hier gegenüber der Identifizierung des Angreifers Vorrang.Wie funktioniert das Intrusion Detection System grundsätzlich?

Grundsätzlich läuft es als Abwehrsoftware auf dem eigenen System, identifiziert Angriffe, sammelt die Daten hierzu und speichert diese in Log-Dateien. Der Administrator oder Nutzer wird automatisch darüber informiert. Ein IDS kann auf einem Host oder dem eigenen Netzwerk basieren, darüber hinaus gibt es hybride Formen.

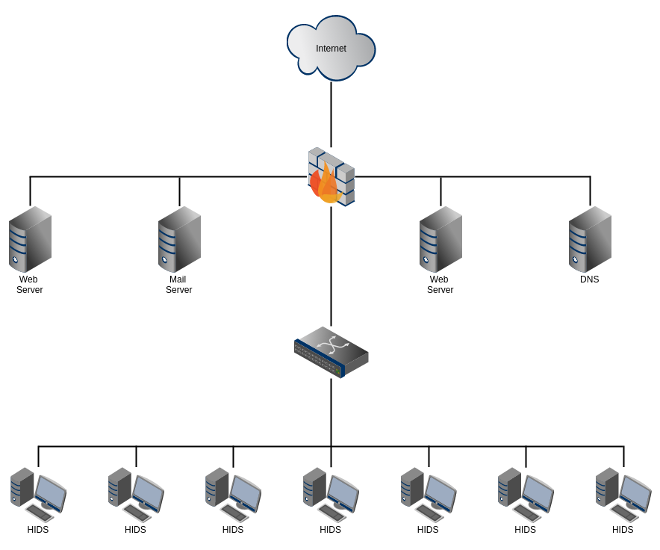

Host-basierte IDS

Diese älteste Form wurde vom Militär für Großrechner entwickelt. Das sogenannte HIDS muss jeweils separat auf dem Server, Rechner oder im zu überwachenden System laufen, das Betriebssystem unterstützen und seine Informationen aus Kernel- und Log-Dateien sowie aus der Registrierungsdatenbank abrufen. Wenn die überwachten Daten wahrscheinlich angegriffen werden, schlägt dieses Intrusion Detection System Alarm.

Eine der Systemvarianten von HIDS sind SIVs (System Integrity Verifiers), die durch eine Prüfsumme Veränderungen am System erkennen. Vorteile der HIDS sind die sehr spezifischen Aussagen zu Angriffen und die umfassende Überwachung, Nachteile die Anfälligkeit gegen eine globale Systemstörung, die unter anderem durch einen DDoS-Angriff entsteht.

Rkouere [CC BY-SA 4.0], via Wikimedia Commons

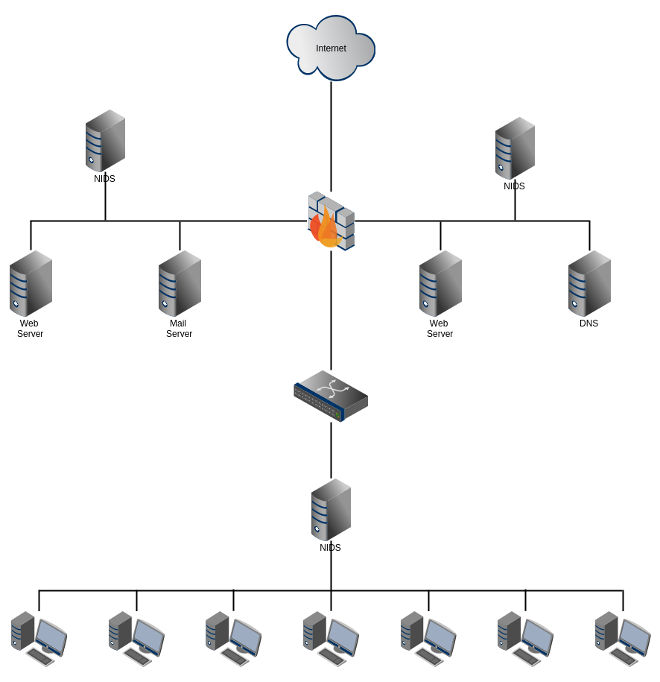

Netzwerk-basierte IDS

Die NIDS zeichnen sämtliche Pakete im Netzwerk auf, analysieren sie und melden verdächtige Aktivitäten. Außerdem erkennen sie Angriffsmuster im Netzwerkverkehr. Angriffe erfolgen über das Internetprotokoll, was es erlaubt, mit einem einzigen Sensor ein ganzes Netzsegment zu überwachen.

Ein Nachteil ergibt sich aus der Datenmenge eines 1-GBit-LANs, welche die Bandbreite eines Sensors übersteigen kann. In diesem Fall wäre das Paket zu verwerfen, die Überwachung wäre nicht mehr lückenlos.

Der Vorteil besteht wiederum darin, dass der Sensor auch funktioniert, wenn das Zielsystem ausgeschaltet wird. Verschlüsselte Kommunikation kann allerdings auch nicht komplett überwacht werden.

Rkouere [CC BY-SA 4.0], via Wikimedia Commons

Hybride IDS

Hiermit lassen sich beide Prinzipien verbinden, der Schutz funktioniert zuverlässiger. Es kommen host- und netzwerkbasierte Sensortypen mit einem zentralen Managementsystem zum Einsatz. Diese moderne Variante setzt sich zunehmend durch.

Einbruchserkennung durch ein Intrusion Detection System

Mit zwei Verfahren erkennt ein IDS einen Einbruch: Es kann den Datenverkehr mit bekannten Angriffssignaturen vergleichen oder eine statistische Analyse durchführen. In der Regel wird ein Intrusion Detection System fortlaufend mit bekannten Angriffsmustern gefüttert, die es ihm ermöglichen, durch eigene Filter und Signaturen neue Angriffe nach diesen bekannten Mustern zu identifizieren. Damit werden aber nur bereits beschriebene Angriffe erkannt. Bei diesem Prozess führt das IDS drei Schritte durch:

- IDS-Sensoren sammeln Log- oder Netzwerkdaten (je nach Variante).

- Es erfolgt eine Mustererkennung und der Vergleich mit bekannten Signaturen, die in der eigenen Musterdatenbank abgelegt sind.

- Bei einem Treffer löst das Intrusion Detection System den Intrusion Alert (Einbruchsalarm) aus. Es kann eine Mail oder SMS an den Administrator senden und auch den Eindringling sperren und/oder isolieren.

Wenn das IDS zu heuristischen Methoden imstande ist, erkennt es auch unbekannte Angriffe. Dabei identifiziert es vorrangig die Abweichung vom Normzustand. Solche Systeme sind aber seltener als die signaturbasierten Systeme, die bei entsprechender Ausstattung mit Daten von schon erfolgten Angriffen relativ zuverlässig funktionieren.

Die Voraussetzung für die zuverlässige Funktion ist stets das Beliefern mit Daten von schon bekannten Angriffen. Ansonsten entstehen falsch positive oder falsch negative Alarme, was bedeutet, dass entweder ein Alarm irrtümlich ausgelöst oder ein Angriff nicht erkannt wird. In seiner modernsten Variante kombiniert ein Intrusion Detection System verschiedene Methoden wie Pattern Matching, Stateful inspection und Anomalieerkennung.

Die Vor- und Nachteile eines Intrusion Detection Systems

Vorteile

- relativ zuverlässiges Erkennen von Angriffen auf Server, Computer und Netzwerke

- mögliche Identifizierung des Angreifers

- Erstellung einer Datenbasis von Angriffsmustern

- Köderfunktion möglich (Honeypot)

Nachteile

- Intrusion Detection System kann als aktive Komponente selbst zum Angriffsziel werden

- IDS dient nur der Angriffserkennung, nicht der Abwehr, außer es wird mit Abwehrsoftware gekoppelt, was es aber per se zum IPS machen würde

- als rein signaturbasiertes System gegenüber völlig neuen Angriffsmustern nicht wirksam

IDS-Software

Für das Intrusion Detection System haben sich verschiedene freie und kommerzielle Softwarelösungen etabliert. Windows-Server können beispielsweise mit Botshield geschützt werden

, hier findet täglich mehrmals ein Abgleich mit erkannten Angriffen statt.Unix- und Linux-Server/Rechner lassen sich mit dem Netzwerkmonitor Zeek schützen, der gleichzeitig ein IDS ist.

Ein hybrides IDS ist Prelude, es kann für Windows-, Mac- und Linuxsysteme eingesetzt werden.

Halten Sie Ihre Software und Betriebssystem auf den aktuellsten Stand. Installieren Sie zeitnah neue Service Packs und Sicherheitsupdates.

Halten Sie Ihre Software und Betriebssystem auf den aktuellsten Stand. Installieren Sie zeitnah neue Service Packs und Sicherheitsupdates. Seien Sie aufmerksam beim Umgang mit E-Mails. Öffnen Sie keine unbekannten Dateiänhange und nehmen Sie sich in Acht vor

Seien Sie aufmerksam beim Umgang mit E-Mails. Öffnen Sie keine unbekannten Dateiänhange und nehmen Sie sich in Acht vor  Verwenden Sie ein

Verwenden Sie ein  Verwenden Sie eine Firewall, die den Netzwerkverkehr überwacht.

Verwenden Sie eine Firewall, die den Netzwerkverkehr überwacht.

Hinterlasse einen Kommentar