Das englische Wort „Spoofing“ bedeutet übersetzt in etwa Verschleierung oder Manipulation. Eine spezielle Form des Spoofings, ist das IP-Spoofing, welches möglich wird, weil die TCP/IP-Protokollfamilie systembedingte Schwächen beherbergt. Beim IP-Spoofing nutzt der Angreifer diese Schwächen aus und kann dem Empfänger vortäuschen, dass seine Pakete von einem Rechner stammen, der vertrauenswürdig ist. Dadurch ist es möglich, ganze Rechnernetze lahmzulegen oder IP-basierte Authentifizierung im Netzwerk zu umgangen.

Wie das IP-Spoofing genau funktioniert, welche Einsatzmöglichkeiten denkbar sind und wie Sie sich vor solchen Angriffen schützen können, all das zeigen wir Ihnen hier.

Wie ist IP-Spoofing technisch möglich?

Jeder IP-Header enthält eine Quell- und Ziel-IP-Adresse. Mechanismen, die diese Informationen verschlüsseln und so vor Manipulation schützen könnten, sind heute noch nicht vorgesehen. Auch eine Prüfung auf Korrektheit der IP-Adressen findet nicht statt. Jeder Empfänger von Datenpaketen vertraut a priori darauf, dass die Pakete wirklich von der angegebenen Absender-IP-Adresse kommen.

Möglich wird das IP-Spoofing durch die sogenannte Sequenznummer, die jedes TCP-Paket eindeutig kennzeichnet. Ein Angreifer, der sich auf dem Kommunikationsweg zwischen zwei Teilnehmern befindet, kann leicht die nächsten Sequenznummern voraussagen und sich auf diese Weise in die laufende Kommunikation einklinken, was auch als Session Hijacking bekannt ist.

Möglich ist das IP-Spoofing auch deshalb, weil sich die beiden Teilnehmer lediglich ganz zu Beginn ihrer Kommunikation gegenseitig authentifizieren. Ist die Verbindung erst einmal aufgebaut, gehen alle Beteiligten davon aus, dass die Gegenseite unverändert dieselbe bleibt. Ein Angreifer, der einfach die Position eines Teilnehmers einnimmt, kann nun wie unter einer Tarnkappe beliebig weiter agieren.

Beim sogenannten „Blind IP-Spoofing“ befindet sich der Angreifer, das ist eher der „Normalfall“, außerhalb des Subnetzes seines Opfers, was den Angriff durchaus etwas aufwendiger gestaltet. Der Angreifer schickt nun Pakete an das Opfer und wartet auf die Empfangsbestätigungen, die die so begehrten Sequenznummern enthalten, damit er die nächstfolgenden Sequenznummern voraussehen und sich in die Kommunikation einklinken kann.

Ein Beispiel

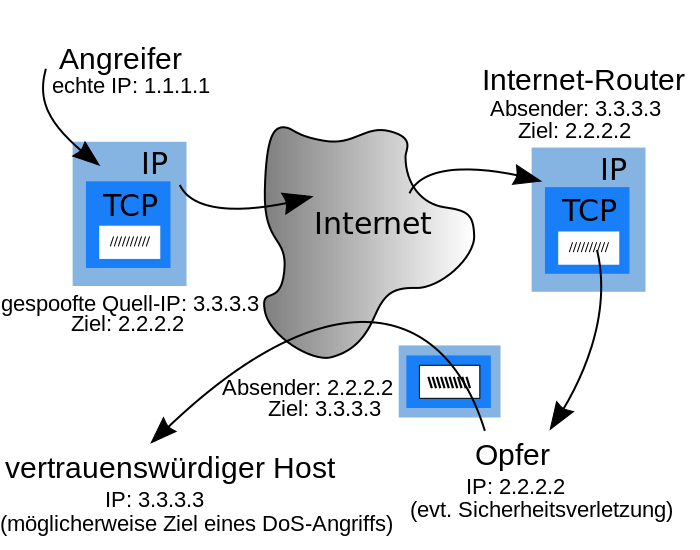

IP-Spoofing

von original by Nuno Tavares, svg-convertion by Loilo92, this version:GGShinobi (Eigenes Werk) [CC BY-SA 3.0], via Wikimedia Commons

Verschickt der Angreifer nun unzählige solcher Paket an viele verschiedene Zielrechner, werde diese den Rechner 3.3.3.3 mit Antwortpaketen überfluten und eventuell zum Absturz bringen, weil dieser die Antworten nicht mehr verarbeiten kann. Der Rechner 3.3.3.3 wäre somit Opfer einer DDoS-Attacke geworden.

Wozu kann IP-Spoofing eingesetzt werden?

IP-Spoofing wird besonders häufig im Rahmen von DoS- und DDoS-Attacken eingesetzt. „Distributed Denial of Service„-Attacken gehören heute zu den häufigsten Cyberattacken überhaupt. Besonders im Finanzwesen und in der Industrie wird IP-Spoofing genutzt, um damit die betroffenen Unternehmen unter Druck zu setzen und sogar Schutzgelder zu erpressen. Unter bestimmten Voraussetzungen kann ein Angreifer mithilfe der entwendeten IP-Adresse den Datenverkehr zwischen mehreren Rechnersystemen abfangen und manipulieren, wenn sich der Man in the Middle in demselben Subnetz wie sein Opfer befindet.

Vor allem sind beim IP-Spoofing die folgenden zwei Szenarien möglich:

- Unter dem Deckmantel der entwendeten Quell-IP-Adresse versendet der Angreifer innerhalb des jeweiligen Netzwerkes extrem viele Datenpakete an verschiedene Systeme, die ihrerseits ordnungsgemäß die Kontaktaufnahmen mit eigenen Datenpaketen beantworten. Aber diese Antworten richten sich an einen völlig unbeteiligten Rechner, jenen nämlich, dessen IP-Adresse zuvor zweckentfremdet wurde.

- Ein Zielrechner beziehungsweise Opfer erhält beim IP-Spoofing zur gleichen Zeit extrem viele Datenpakete von mehreren gefälschten IP-Adressen, wodurch er gezielt überlastet und außer Gefecht gesetzt wird.

Die Rechner, deren IP-Adressen entwendet werden konnten, werden entweder zum Ziel der DDoS-Attacke oder sie werden im Verbund mit anderen Rechnern als Werkzeug für derartige Attacken missbraucht. Der wahre Angreifer bleibt beim IP-Spoofing unerkannt.

Wie kann man sich vor IP-Spoofing schützen?

Schon seit Jahrzehnten beschäftigt IP-Spoofing die Fachleute und Sicherheitsbeauftragten in der Computerbranche, gerade im Hinblick darauf, wie einfach derartige DDoS-Angriffe von jedem durchgeführt werden können. Daher wurden schon vor Jahren Forderung laut, die auf eine gezielte Prüfung des Datenverkehrs durch spezialisierte Internetdienstleister abzielen, wobei gerade Datenpakete mit Quelladressen außerhalb des lokalen Netzwerkes zunächst erfasst und gegebenenfalls dann auch konsequent verworfen werden. Das klingt recht einfach, aber ist doch mit erheblichem Aufwand und auch Kosten verbunden mit der Folge, dass die berechtigten Forderungen zwar nach wie vor im Raum stehen, aber sich bislang noch niemand mit der Realisierung beschäftigt hat.

Die zögerliche Haltung der verschiedenen Anbieter hat aber noch einen anderen, durchaus nachvollziehbaren Grund. Die überarbeitete Internetprotokoll-Version IPv6 wird als Nachfolger der heute noch verbreiteten Variante IPv4 selbstverständlich auch mit ganz anderen Sicherheitseigenschaften ausgestattet. Unter anderem sind dafür verschiedene neue (optionale) Authentifizierungs- und Verschlüsselungstechniken gerade auch für den Header der Datenpakete vorgesehen. Dies wird dann automatisch das Ende für das IP-Spoofing bedeuten. Leider kann das Umschwenken auf das neue Adressierungsprotokoll nicht sofort abrupt vollzogen werden, denn in den meisten aktuell gängigen Netzwerkgeräten ist die IPv6-Unterstützung noch nicht funktionstüchtig implementiert.

Es gibt aber auch im aktuellen Umfeld Möglichkeiten zu verhindern, dass ein Angreifer ausgerechnet Ihre IP-Adresse zweckentfremdet:

- Sie sollten eine umfassende Paketfilterung für den Router beziehungsweise das Sicherheits-Gateway einrichten. Mit diesen Einstellungen werden zum Beispiel die eingehenden Datenpakete dahingehend analysiert und gegebenenfalls verworfen, wenn sie unbekannte Quelladressen aus dem lokalen Netzwerk aufweisen.

- Auf hostbasierte Authentifizierungsverfahren sollten Sie grundsätzlich verzichten. Alle Log-in-Methoden sollten unbedingt mithilfe verschlüsselter Verbindungen durchgeführt werden.

Darüber hinaus durchforsten Sie alle Ihre Anwendungen (Hardware und Software) hinsichtlich des Alters. Ältere Netzwerkgeräte und Betriebssysteme müssen aus Sicherheitsgründen ausgetauscht werden, auch wenn sie vermeintlich noch gut funktionieren.

Halten Sie Ihre Software und Betriebssystem auf den aktuellsten Stand. Installieren Sie zeitnah neue Service Packs und Sicherheitsupdates.

Halten Sie Ihre Software und Betriebssystem auf den aktuellsten Stand. Installieren Sie zeitnah neue Service Packs und Sicherheitsupdates. Seien Sie aufmerksam beim Umgang mit E-Mails. Öffnen Sie keine unbekannten Dateiänhange und nehmen Sie sich in Acht vor

Seien Sie aufmerksam beim Umgang mit E-Mails. Öffnen Sie keine unbekannten Dateiänhange und nehmen Sie sich in Acht vor  Verwenden Sie ein

Verwenden Sie ein  Verwenden Sie eine Firewall, die den Netzwerkverkehr überwacht.

Verwenden Sie eine Firewall, die den Netzwerkverkehr überwacht.

Uwe Franz Lutze meint

Hallo,

wieso setzt man im Header des Beitrages nicht das Erstellungsdatum und das letzte Aktualisierungsdatum? So kann jeder sehen wie aktuell dieser Beitrag ist. Ob man gegenfalls weitert suchen muss oder ob der Aktualisiert wurde.. Jeder Betreiber und Schreiber der Beiträge kann ja darauf hinweisen das man nicht immer auf den neusten Stand sein kann. Aber so schafft man mehr Vertrauen. 😉

Enrico Lauterschlag meint

Hallo Herr Lutze,

bei den Beiträgen dieser Seite wird kein Erstellungs- oder Aktualisierungsdatum veröffentlicht, da es sich hauptsächlich um Inhalte handelt, die über Jahre aktuell bleiben. Schaut man sich z. B. die Änderungshistorie des Artikels über das IP-Spoofing bei der Wikipedia an, dann wurde mal vor 6,5 Jahren ein neuer Abschnitt hinzugefügt. Ansonsten wurde der Artikel, bis auf ein paar Kleinigkeiten, nicht wirklich verändert.

Generell ist es so, dass sich an den grundlegenden Techniken in der EDV, kaum etwas ändert. Würden die Beiträge auf dieser Seite dann ein Erstellungs- oder Aktualisierungsdatum besitzen, würde meiner Meinung nach, schnell der Eindruck entstehen, dass es sich um veraltete Inhalte handelt. Dies ist aber meist nicht der Fall.

Viele Grüße